顧客管理型VPCの設定

Zilliz CloudBring-Your-Own-Cloud(BYOC)ソリューションを使用すると、独自のVirtual Private Cloud(VPC)内でプロジェクトを設定できます。お客様が管理するVPCでZilliz Cloudプロジェクトを実行することで、ネットワーク構成をより細かく制御でき、組織が必要とする特定のクラウドセキュリティおよびガバナンス基準を満たすことができます。

このページでは、これらの要件を満たす顧客管理VPCでZilliz Cloud BYOCプロジェクトをホストするための最小要件を列挙しています。

Zilliz BYOCは現在一般提供中です。アクセスと実装の詳細については、Zilliz Cloudサポートにお問い合わせください。

VPCの要件

Zilliz Cloudプロジェクトをホストするには、VPCがこのセクションで列挙された要件を満たす必要があります。BYOCプロジェクトに既存のVPCを使用する場合は、VPCがこれらの要件を満たしていることを確認してください。

VPCリージョン

以下の表は、Zilliz Cloud BYOCソリューションがサポートするAWSクラウドリージョンを示しています。Zilliz Cloudコンソールでクラウドリージョンが見つからない場合は、support@zilliz.comまでお問い合わせください。

VPCのIPアドレス範囲

Zilliz Cloudは、VPCのIPv 4 CIDR設定で**/16**ネットマスクを使用し、CIDRブロックからパブリックサブネットと3つのプライベートサブネットを作成することを推奨しています。

現在、Zilliz CloudはIPv 4 CIDRブロックのみをサポートしています。

サブネット

Zilliz Cloudプロジェクトには、1つのパブリックサブネットと3つのプライベートサブネットが必要で、各プライベートサブネットは異なる可用性ゾーンにあります。

パブリックサブネットはNATゲートウェイをホストし、ネットマスクは**/24です。各プライベートサブネットは/18**のネットマスクを持ち、EKSクラスター内でアプリケーションロードバランサー(ALB)イングレスルーティングを使用するためにkubernetes.io/role/internal-elb=1でタグ付けする必要があります。

EKSクラスター内のポッドに対してALBがアプリケーションとHTTPトラフィックをルーティングする方法の詳細については、この記事を参照してください。

DNSサポート

VPCにはDNSホスト名とDNS解決が有効になっている必要があります。

NATゲートウェイ

Zilliz Cloudは、プライベートサブネット内のリソースがインターネットに到達できるように、パブリックサブネットに単一のNATゲートウェイを設定します。ただし、外部サービスはプライベートサブネット内のリソースとの接続を開始できません。

セキュリティグループ

イングレスルールはポート443を開く必要があります。セキュリティグループの作成の詳細については、ステップ2:セキュリティグループの作成を参照してください。

VPCエンドポイント

VPCエンドポイントはオプションであり、BYOCクラスターのプライベートエンドポイントを構成する必要がある場合に使用されます。セキュリティグループの作成の詳細については、「ステップ3:(オプション)VPCエンドポイントを作成する」を参照してください。

手続き

AWSコンソールを使用してVPCおよび関連リソースを作成できます。代わりに、Zilliz Cloudが提供するTerraformスクリプトを使用して、Zilliz CloudプロジェクトのインフラストラクチャをAWS上でブートストラップすることもできます。詳細については、Bootstrapインフラストラクチャ(Terraform)を参照してください。

ステップ1: VPCとリソースを作成する

AWSコンソールでは、VPC要件に列挙されたVPCおよび関連リソースを作成できます。

-

AWSのVPCダッシュボードに移動してください。

-

右上隅のリージョンドロップダウンでクラウドリージョンを確認し、Zilliz Cloudプロジェクトのリージョンに変更してください。

-

[VPCを作成]ボタンをクリックします。

-

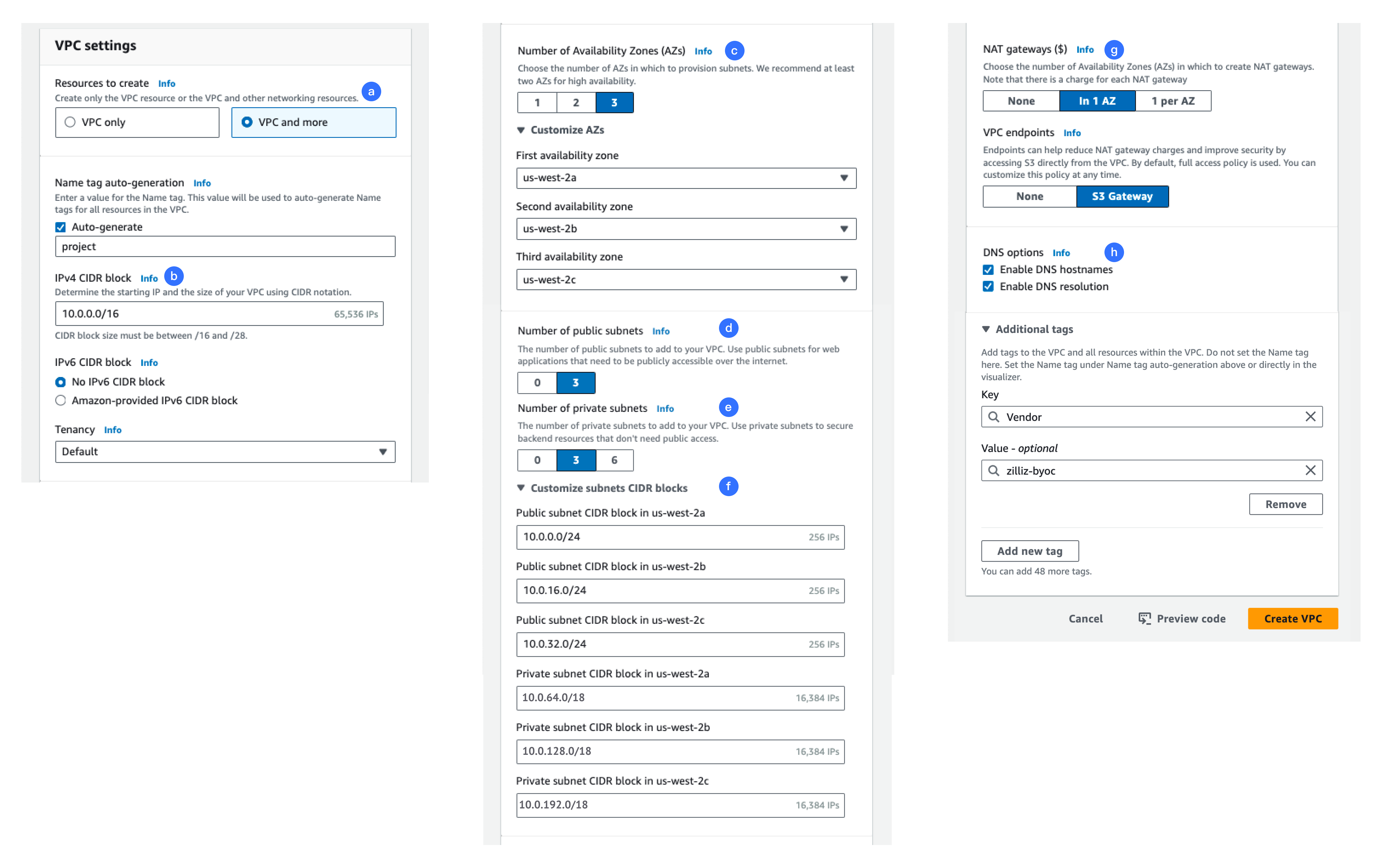

以下のスナップショットに示すように、VPC設定で設定してください。

-

ClickVPC and more. [名前タグの自動生成]で、プロジェクトの名前を入力します。

-

IPv4 CIDRブロックでは、ネットマスクが**/16**であることを確認してください。

-

[アベイラビリティゾーンの数(AZ)]で、[3]をクリックします。[AZのカスタマイズ]を展開して、利用可能なアベイラビリティゾーンを確認できます。

-

[パブリックサブネットの数]で[3]をクリックします。これらのサブネットは、このエディターでNATゲートウェイを有効にするために必要です。

-

[プライベートサブネットの数]で[3]をクリックします。これらのサブネットは、Zilliz Cloud BYOCプロジェクトに必要です。

-

[サブネットCIDRブロックのカスタマイズ]を展開し、各パブリックサブネットのネットワークマスクが**/24**(10.0.0.0/24、10.0.16.0/24、10.0.32.0/24など)、各プライベートサブネットのネットワークマスクが**/18**(10.0.64.0/18、10.0.128/0/18、10.0.192.0/18など)であることを確認します。

-

[NATゲートウェイ]で、[In 1 AZ]をクリックします。

-

[DNSオプション]で、両方のオプションが選択されていることを確認します。

-

[追加タグ]で、[新しいタグを追加]をクリックします。キーを

ベンダーに、値をzilliz-byocに設定します。

-

-

[VPCを作成]をクリックします。

-

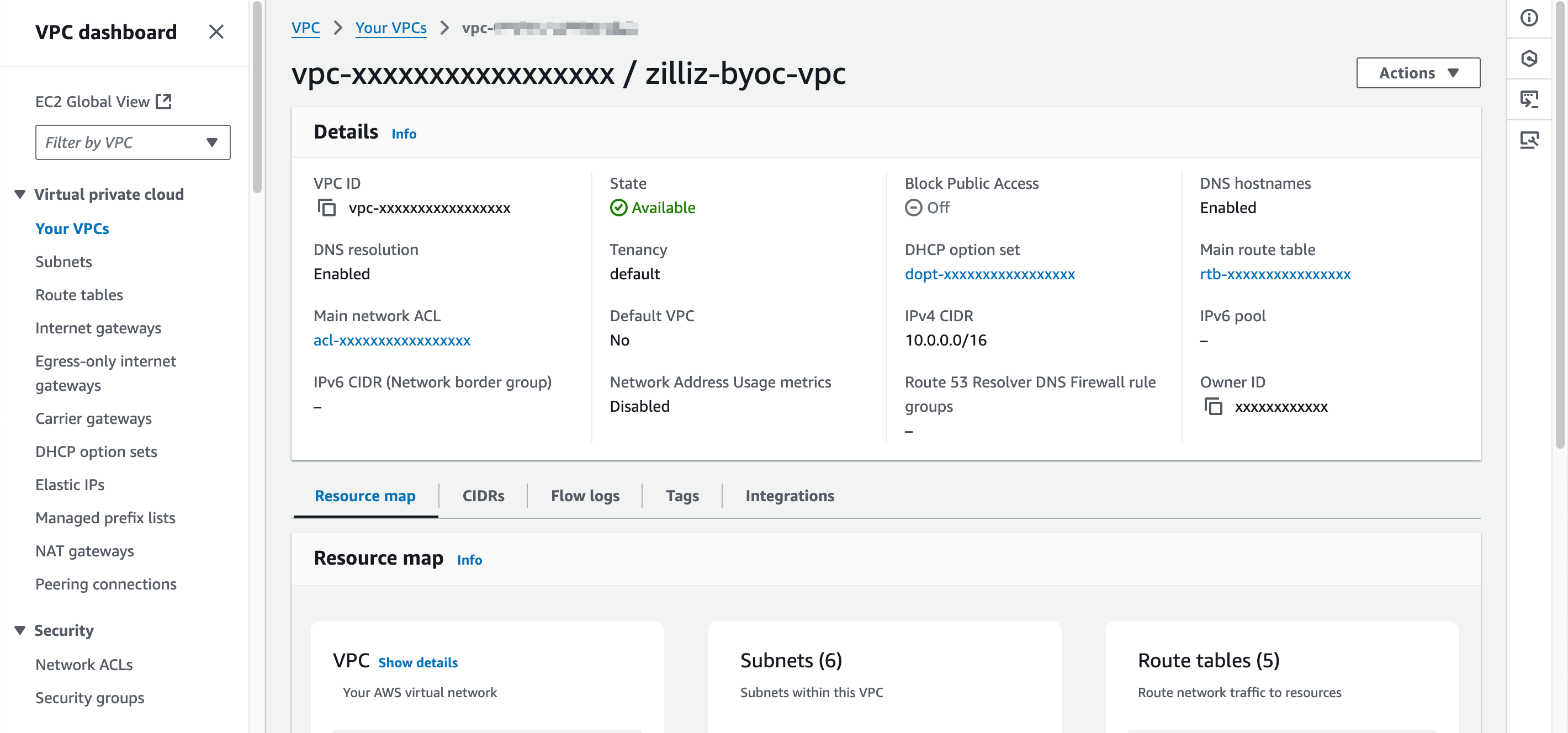

VPCが作成されたら、詳細をスクロールダウンし、[VPCの表示]をクリックします。

-

[詳細]セクションで、VPC IDをコピーし、Zilliz Cloudに貼り付けます。

-

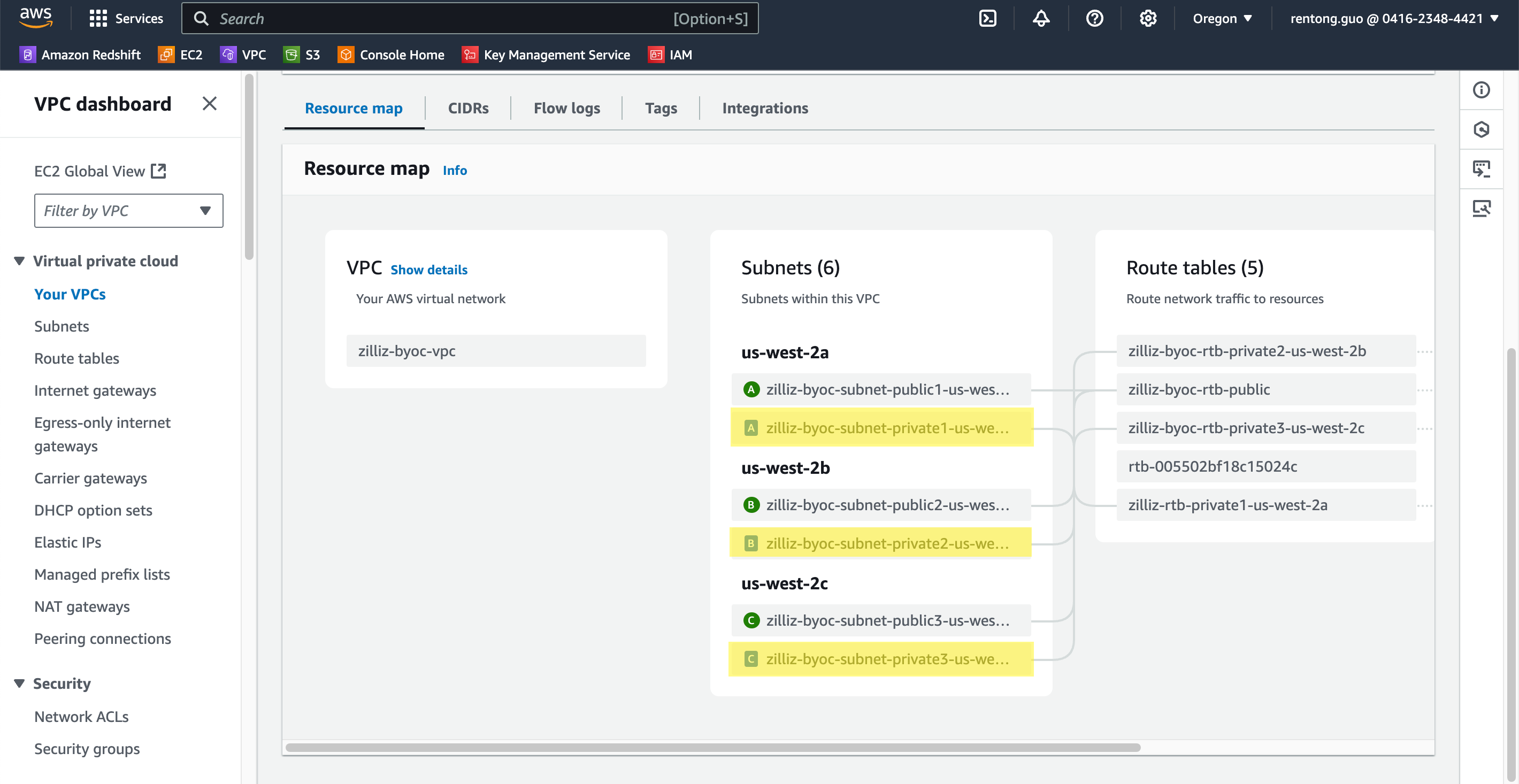

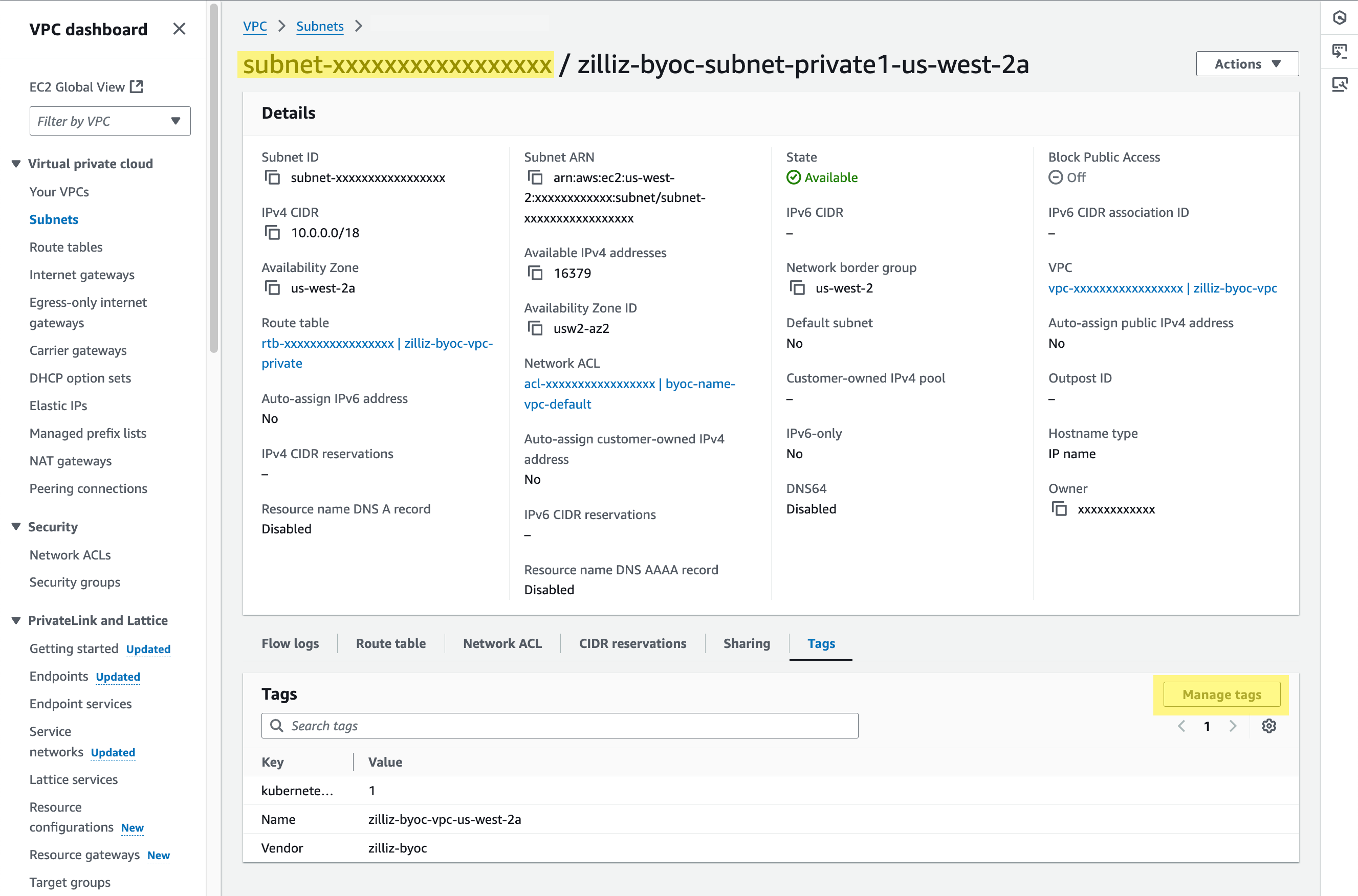

[リソースマップ]セクションで、各プライベートサブネットの末尾にある[外部リンク]アイコンをクリックして、詳細を表示します。

-

[サブネット詳細]ページで、サブネットIDをコピーします。

-

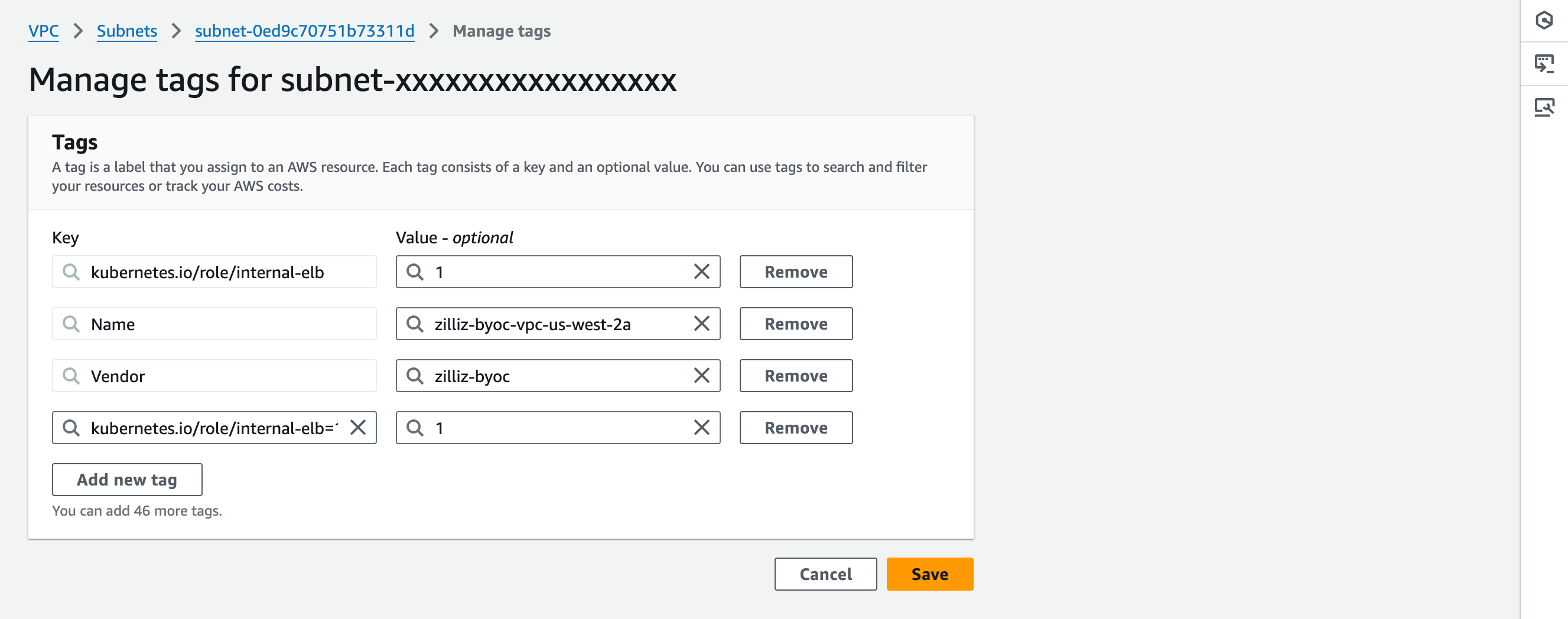

次に、[タグの管理]をクリックします。開くように求められたページで、[新しいタグの追加]をクリックし、新しいタグリストエントリのキーを

kubernetes.io/role/internal-elbに、値を1に設定します。次に、[保存]をクリックします。

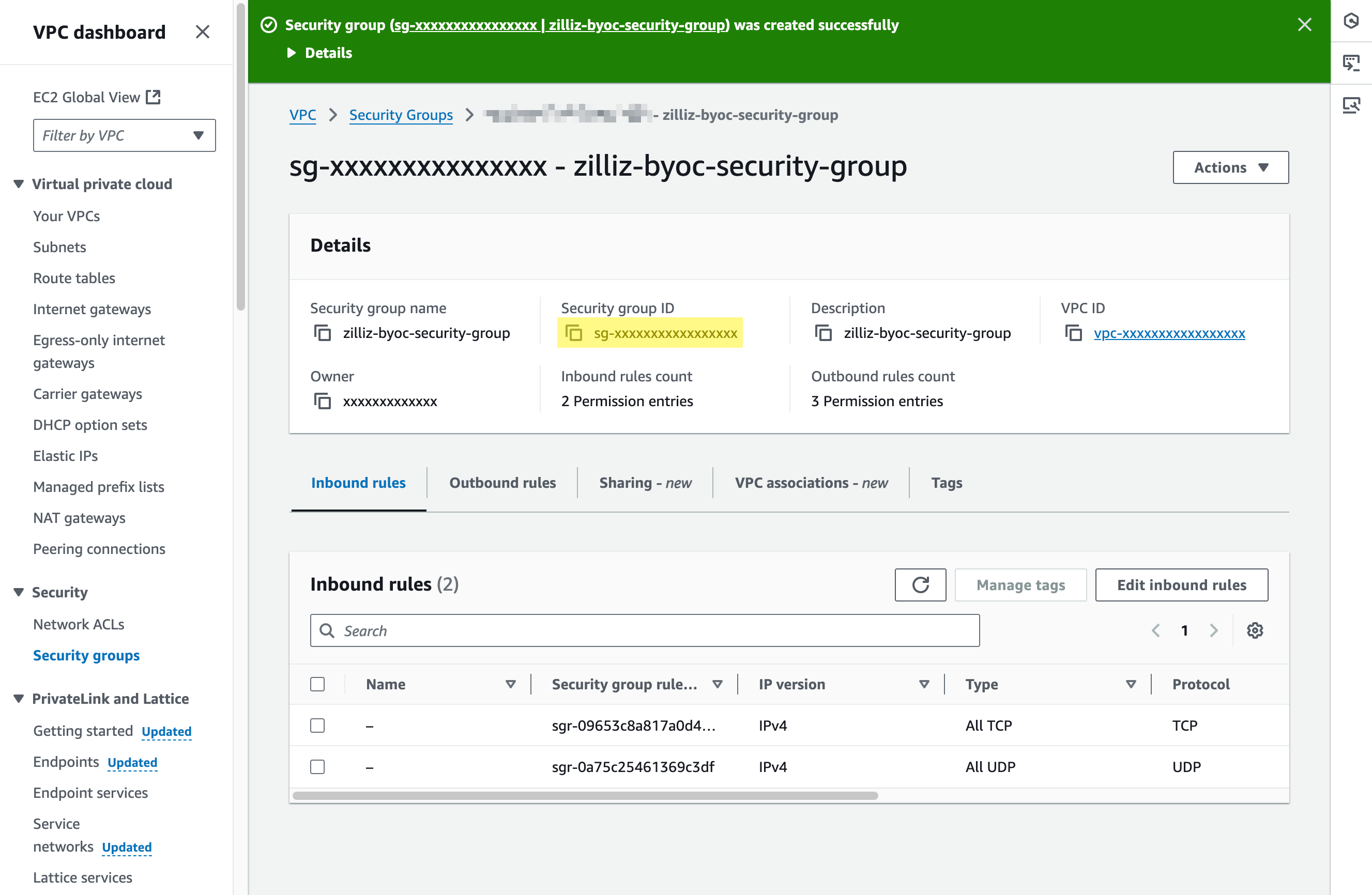

ステップ2:セキュリティグループを作成する

VPC内のセキュリティグループは、EC 2インスタンスの仮想ファイアウォールとして機能し、インバウンドおよびアウトバウンドトラフィックを制御することで、AWSリソースを保護します。セキュリティグループは以下のように作成できます:

-

AWSのVPCダッシュボードに移動してください。

-

左側のナビゲーションウィンドウでセキュリティ>セキュリティグループに移動し、右側のウィンドウの右上隅にあるセキュリティグループを作成をクリックします。

-

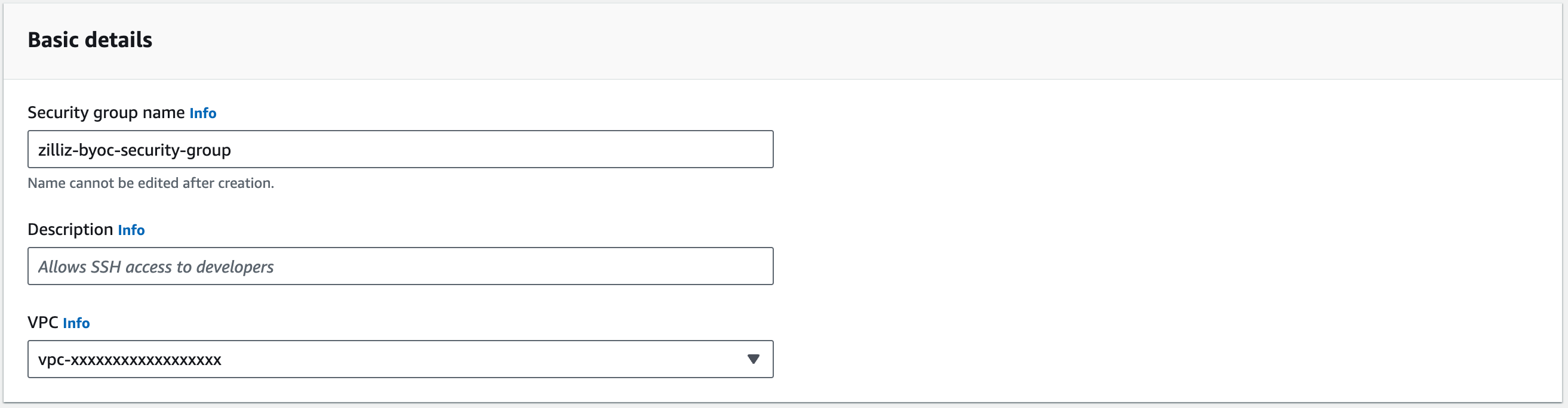

[セキュリティグループ名]と[説明]を設定し、[VPC]ドロップダウンリストから以前に作成したVPCを選択します。

-

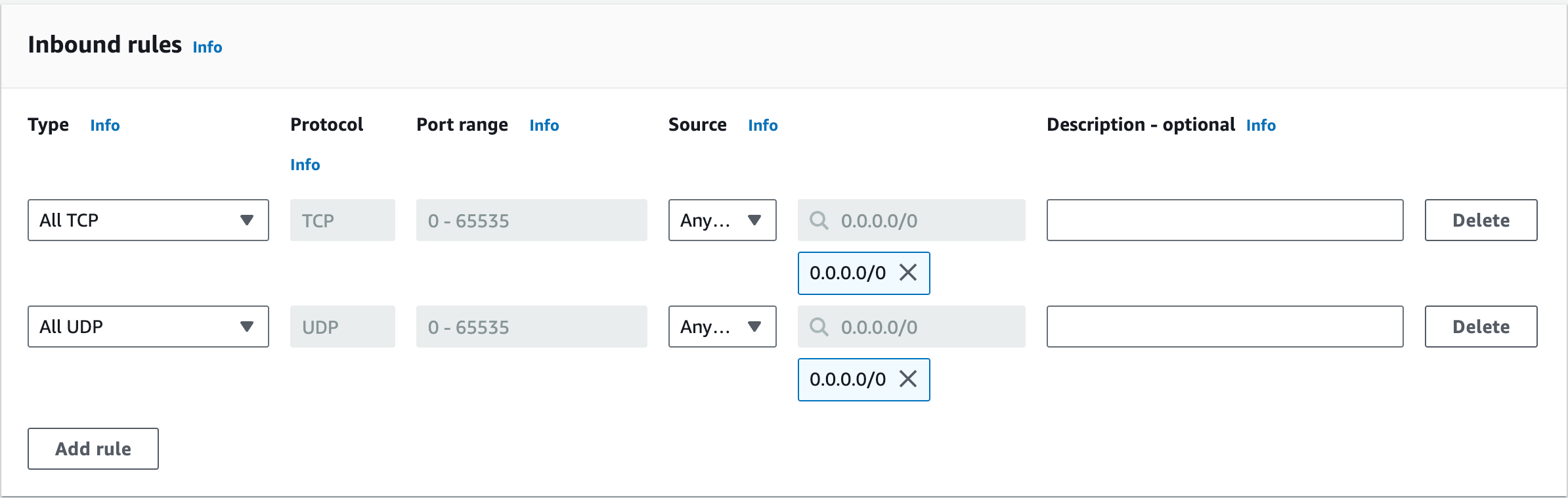

[受信ルール]セクションの[ルールを追加]をクリックして、受信ルールを作成します。

-

[Anywhere-IPv 4]を[ソース]で選択するか、[ソース]ドロップダウンの右側のテキストボックスにアクセスを許可するCIDRブロックを入力します。

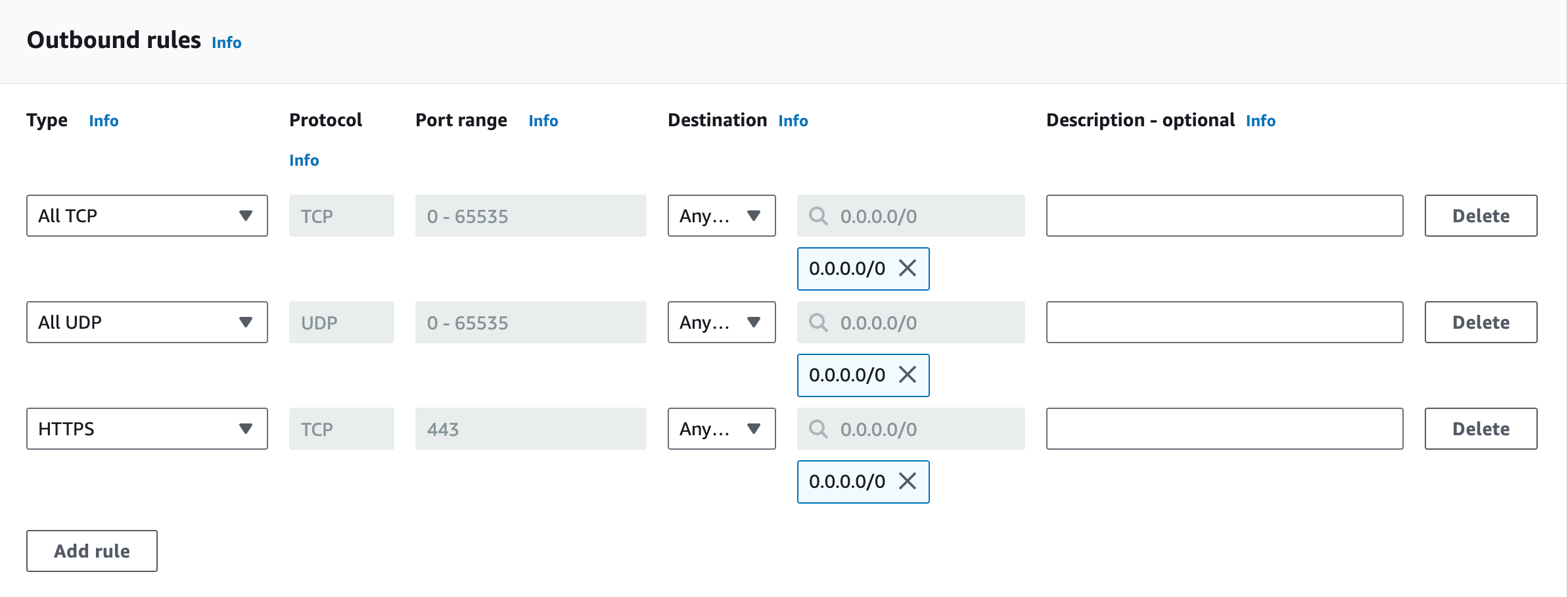

-

レコードを追加し、[HTTPSinType]と[Anywhere-IPv 4inDestination]を選択するか、[Destination]ドロップダウンの右側のテキストボックスにアクセスを許可するCIDRブロックを入力します。

-

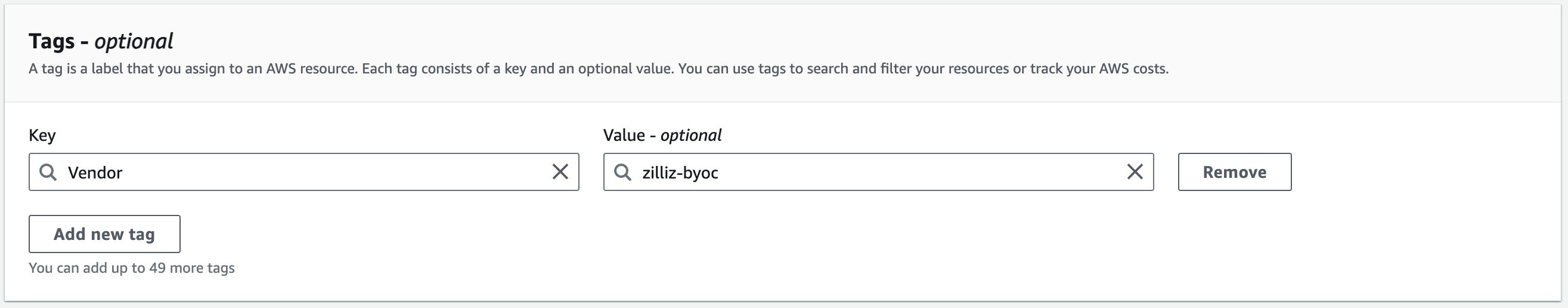

[タグ]セクションで、次のスクリーンショットに示すようにキーと値のペアを追加します。

-

[セキュリティグループを作成]をクリックして、セキュリティグループを保存します。

-

セキュリティグループIDをZilliz Cloudにコピーします。

ステップ3:(オプション)VPCエンドポイントを作成する

VPCエンドポイントは、安全なクラスター接続リレーを確保し、Zilliz Cloud REST APIへのプライベートコールを可能にします。AWSマネジメントコンソールでVPCエンドポイントを管理する方法については、AWS記事Create VPC endpointsを参照するか、以下の手順を使用してください

-

AWSのVPCダッシュボードに移動します。

-

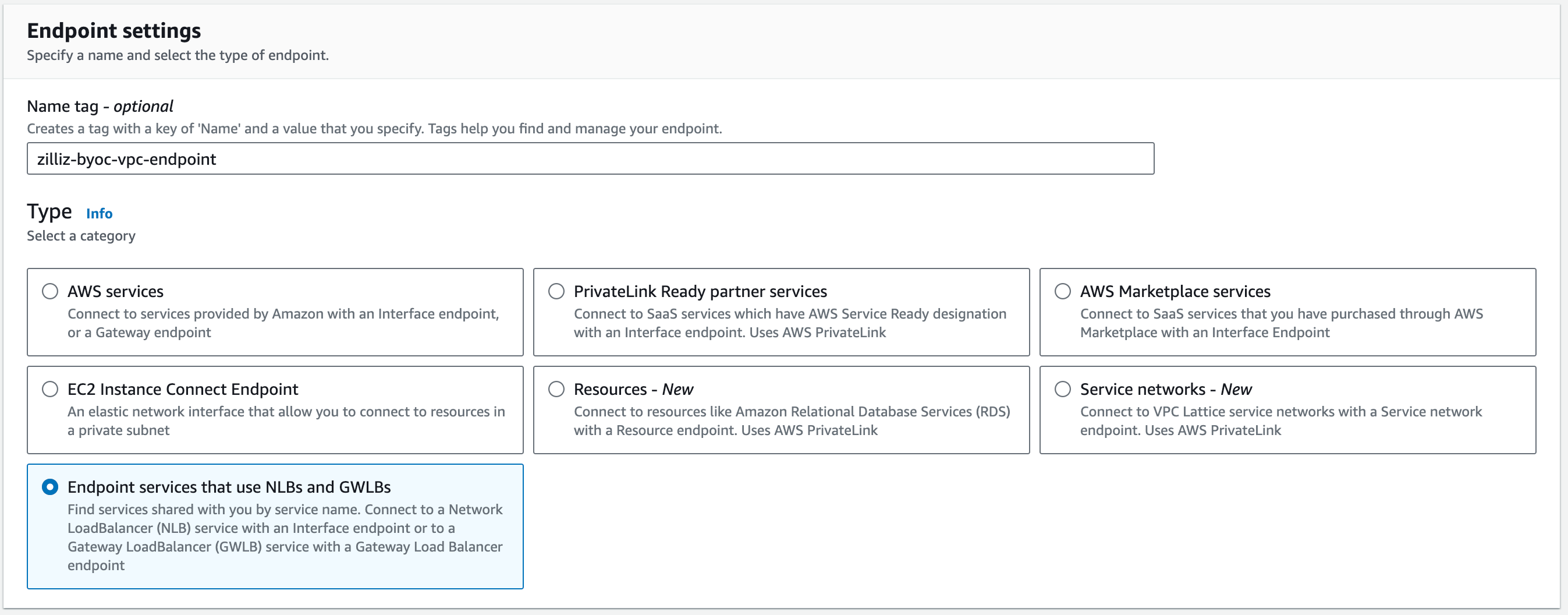

左側のナビゲーションウィンドウでPrivateLinkとLattice>エンドポイントを探し、右側のウィンドウの右上隅にあるエンドポイントを作成をクリックします。

-

[Nameタグ]を設定するか、空白のままにしてAWSに生成させます。[タイプ]で、NLBとGWLBを使用するエンドポイントサービスを選択します。

-

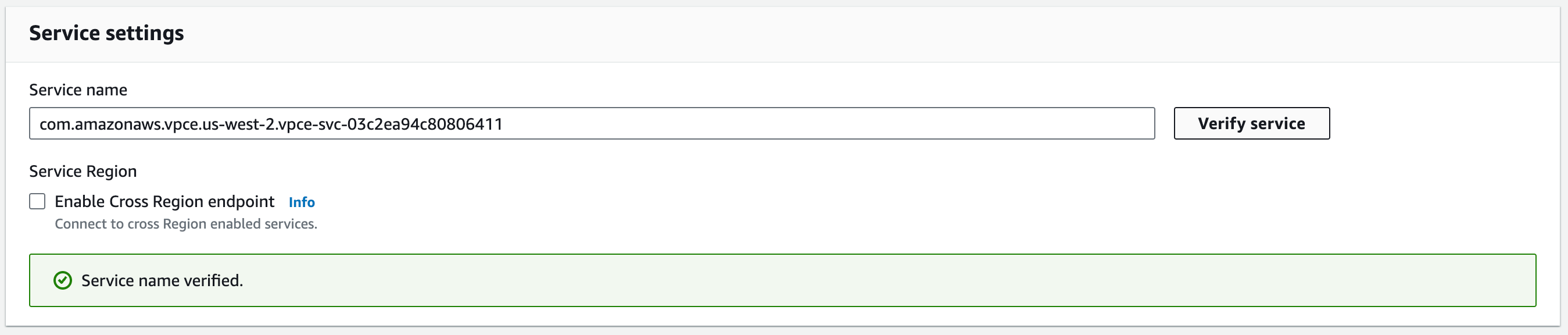

[サービス設定]で、[サービス名]にリージョンのZilliz Cloud VPCエンドポイントを入力し、[サービスを検証]をクリックします。

以下の表に現在利用可能なクラウドリージョンが記載されています。もし表に記載されていない場合は、support@zilliz.comまでお問い合わせください。

AWSリージョン

ロケーション

Zilliz Cloud VPCエンドポイント

us-west-2ファイル

オレゴン州

com.amazonaws.vpce.usダウンロード-west-2. vpce-svc-03 c 2ea 94 c 80806 41 1

-

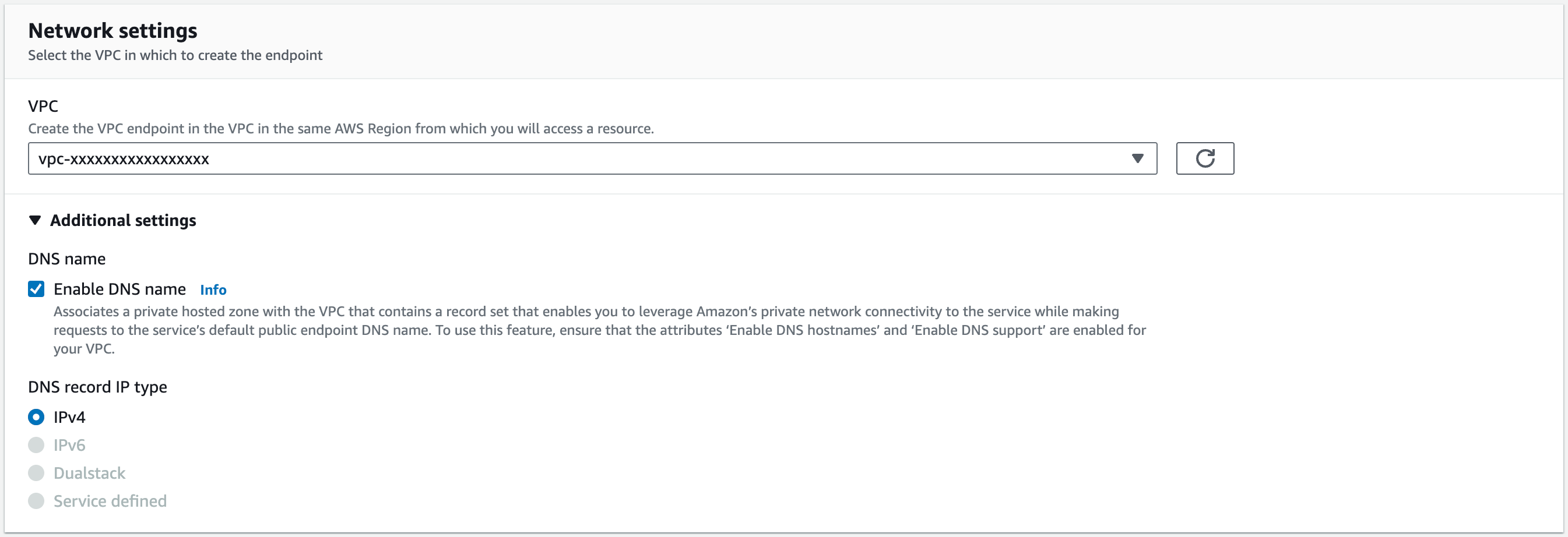

[ネットワーク設定]で、上記で作成したVPCを選択し、[DNS名を有効にする]を選択します。

-

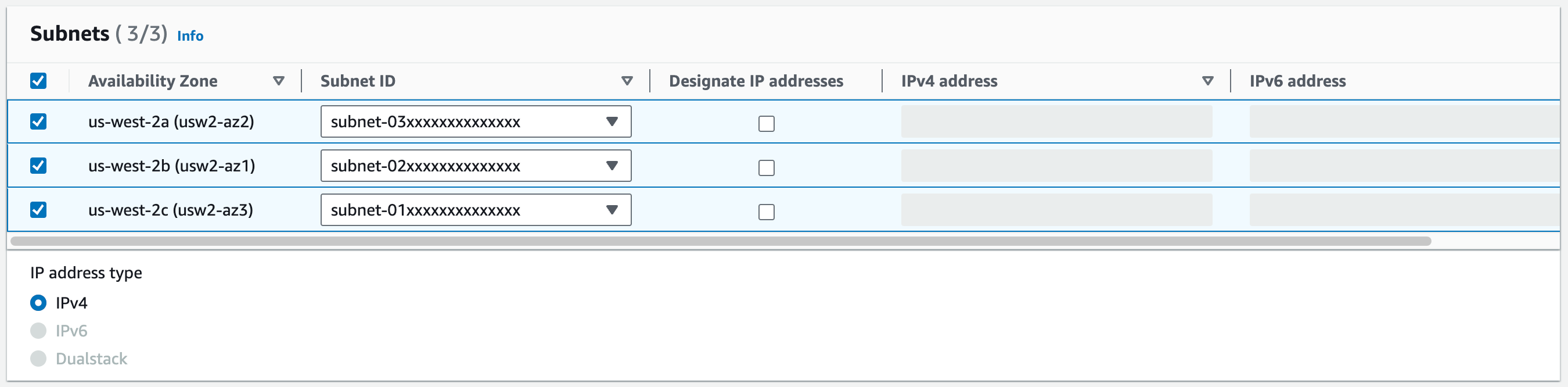

[サブネット]で、VPCとともに作成されたプライベートサブネットを選択します。

-

[セキュリティグループ]で、上記で作成したセキュリティグループを選択します。

-

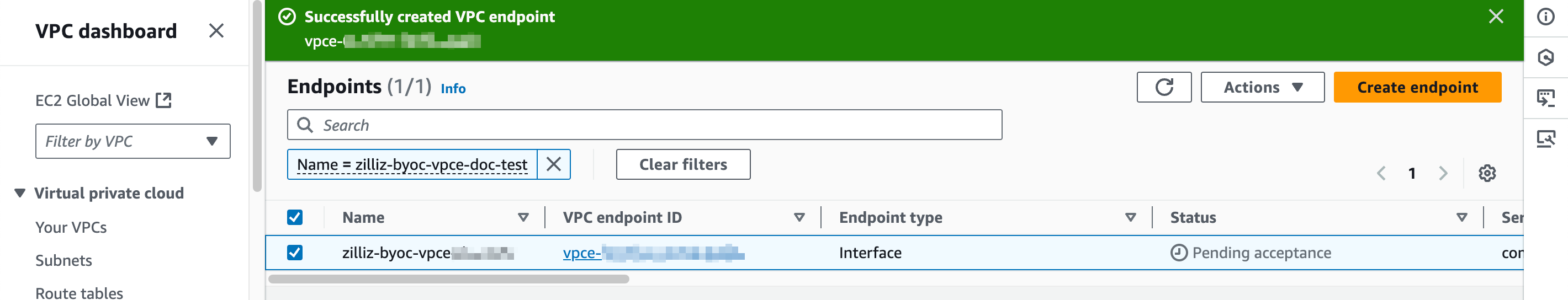

上記の設定を保存するには、エンドポイントを作成をクリックしてください。

-

VPCエンドポイントIDをZilliz Cloudにコピーしてください。

ステップ4:(オプション)DNSレコードを設定する

オプションで、VPCとZilliz BYOCの間にプライベートリンクを設定して、トラフィックを暗号化することができます。そのためには、ホストゾーンを作成し、VPCに関連付け、ホストゾーンにCNAMEレコードを作成して、Zilliz BYOCドメイン名をVPCエンドポイントに解決する必要があります。

-

Amazon Route 53を使用してホストゾーンを作成します。

Amazon Route 53はWebベースのDNSサービスです。DNSレコードを追加できるように、ホストされたDNSゾーンを作成してください。

-

AWSアカウントにログインし、ホストゾーンに移動してください。

-

[ホストゾーンの作成]をクリックします。

-

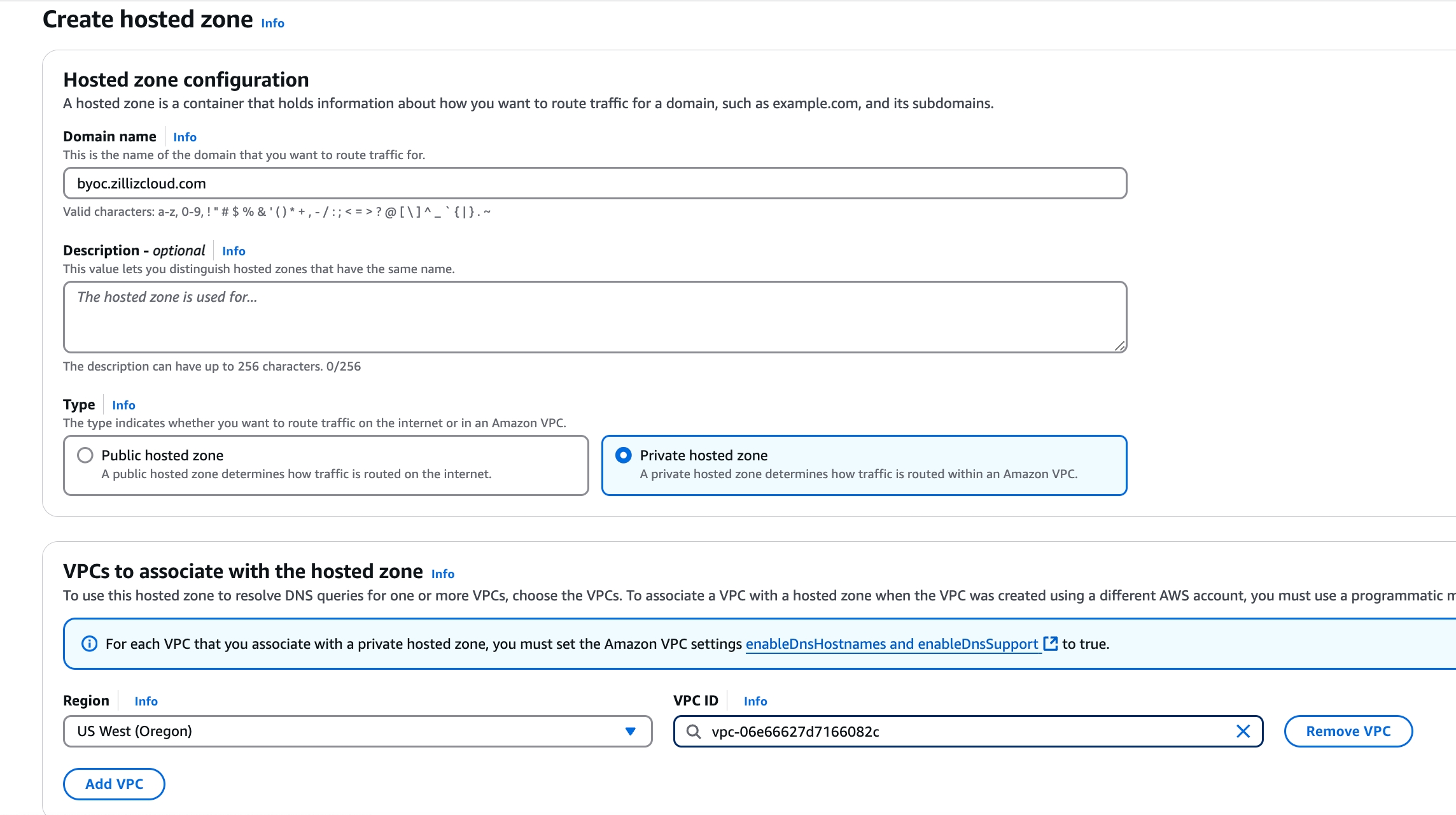

[ホストゾーンの構成]セクションで、次のパラメータを設定します。

パラメータ名

パラメータの説明

Domain name

byoc.zillizcloud.comを使用します。Description

ホストゾーンを区別するために使用される説明。

Type

[プライベートホストゾーン]を選択します。

-

ホストゾーンに関連付けるVPCのセクションで、ホストゾーンに関連付けるVPC IDを追加します。

-

-

ホストゾーンにCNAMEレコードを作成します。

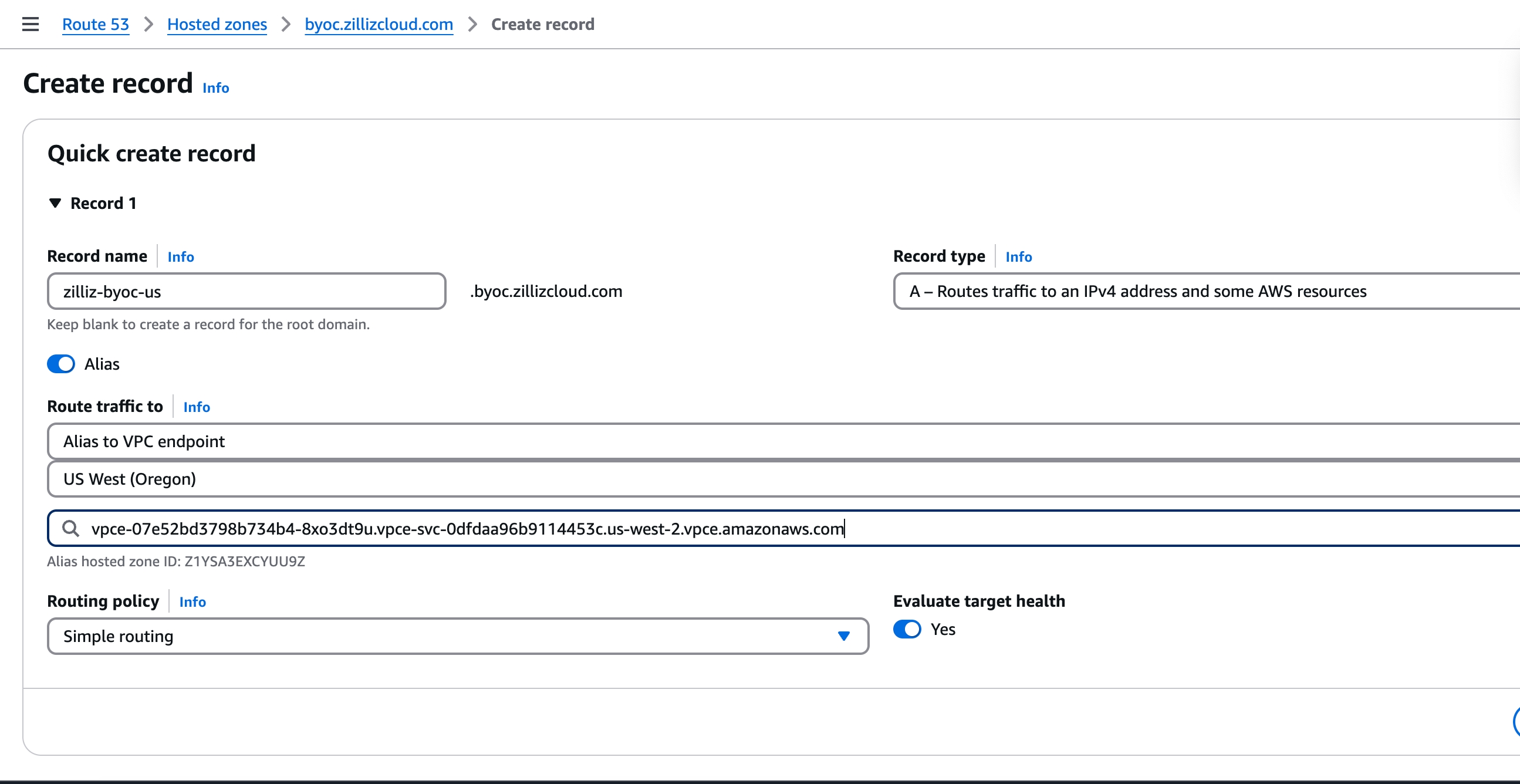

CNAMEレコードは、エイリアス名を真のまたは正規のドメイン名にマップするDNSレコードの一種です。Zilliz Cloudによって割り当てられたプライベートリンクをVPCエンドポイントのDNS名にマップするエイリアスレコードを作成します。その後、プライベートリンクを使用してクラスターにプライベートにアクセスできます。

-

作成したホストゾーンで、[レコードの作成]をクリックします。

-

現在のプロジェクトが展開されているクラウドリージョンに合わせてレコード名を設定してください。

AWSリージョン

レコード名

us-west-2

zilliz-byoc-useu-central-1

zilliz-byoc-eu -

[レコードの作成]ページで、[エイリアス]をオンにし、[トラフィック]を次のようにルーティングを選択します。

-

最初のドロップダウンリストでVPCエンドポイントへのエイリアスを選択してください。

-

2番目のドロップダウンリストで雲の地域を選択してください。

-

上で作成したエンドポイントの名前を入力します。

-

-

[レコードの作成]をクリックします。

-

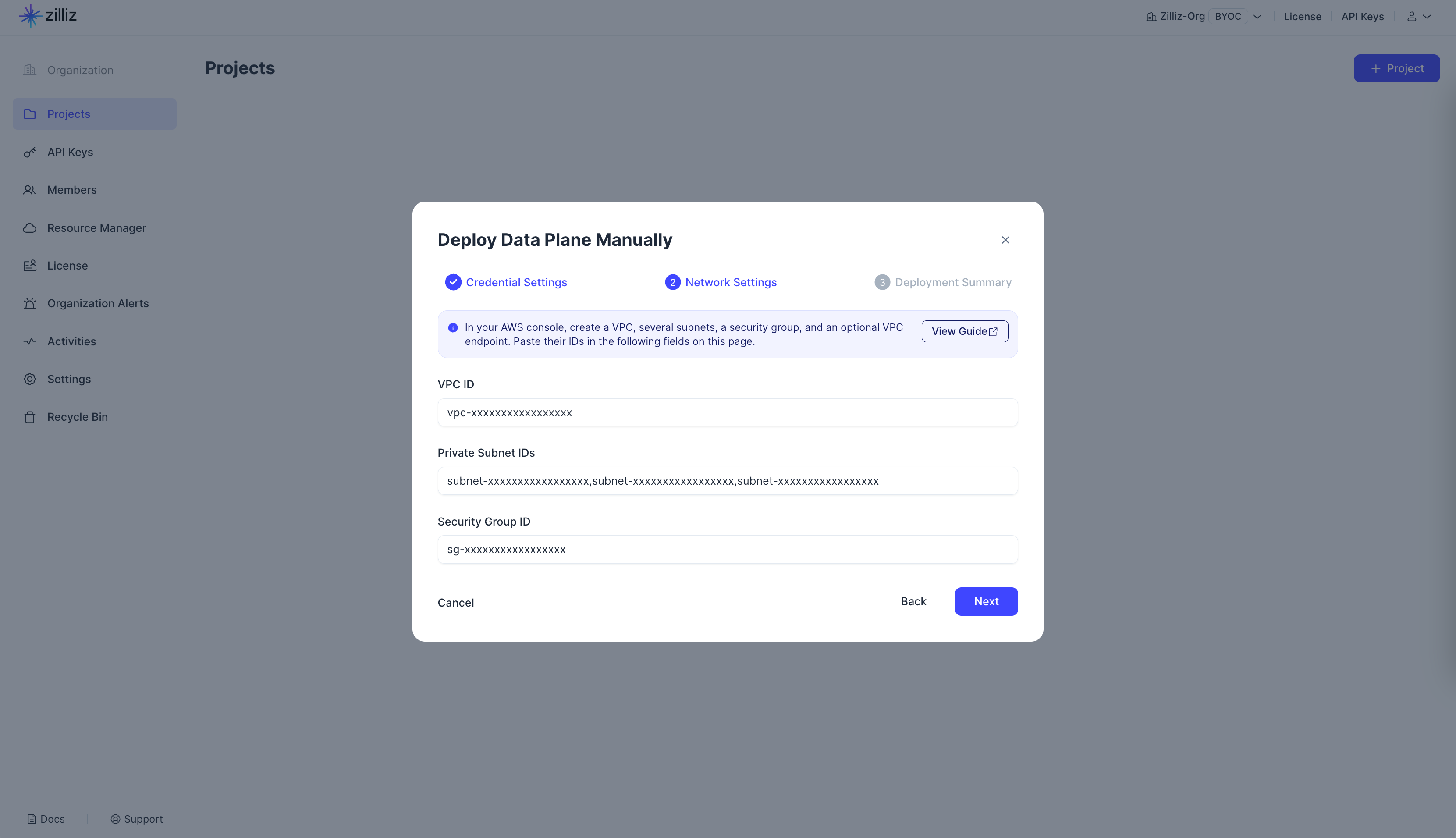

ステップ5: VPC情報をZilliz Cloudに提出する

上記の手順をAWSで完了したら、Zilliz Cloudに戻り、ネットワーク設定でVPC ID、サブネットID、セキュリティグループID、オプションのVPCエンドポイントIDを入力し、「次へ」をクリックしてプロジェクトデプロイプロセス全体の概要を表示します。すべてが予想通りに構成されている場合は、「デプロイ」をクリックしてプロセスを開始してください。