APIキー

APIキーは、Zilliz CloudのコントロールプレーンおよびデータプレーンリソースにアクセスするためにAPIまたはSDK呼び出しを行うユーザーまたはアプリケーションを認証するために使用されます。APIキーは、名前やIDなどの独自のプロパティを持つ英数字の文字列です。

APIキーの概要

さまざまな要件に対応するため、Zilliz Cloudは2種類の異なるAPIキーを提供しています。

-

パーソナルAPIキー:ユーザー登録時に自動的に生成され、各キーはユーザーのアカウントにリンクされ、ユーザーが所属する組織およびプロジェクト内のユーザーの役割の特権を継承します。アカウントのユーザーが組織を離れると、関連するパーソナルキーは自動的に削除されます。組織オーナーまたはプロジェクト管理者として、Zilliz Cloudウェブコンソールで2種類のパーソナルAPIキーを確認できます

-

あなた専用のAPIキー:あなた専用の個人キーです。このAPIキーは閲覧可能で、コピーすることができます。

-

メンバーの個人APIキー:組織またはプロジェクト内の他のユーザーが所有する既存の個人キーのリストです。これらのキーの名前とIDのみを表示できますが、キー自体は表示できません。

-

-

カスタマイズされたAPIキー: Zilliz Cloudアカウントを持たないアプリケーションまたは外部ユーザー向けに、組織のオーナーやプロジェクト管理者が手動で作成します。これらのキーは、APIキーの最初の作成者が組織を離れた場合でもサービスの継続性を確保し、長期的なアクセスニーズに最適です。

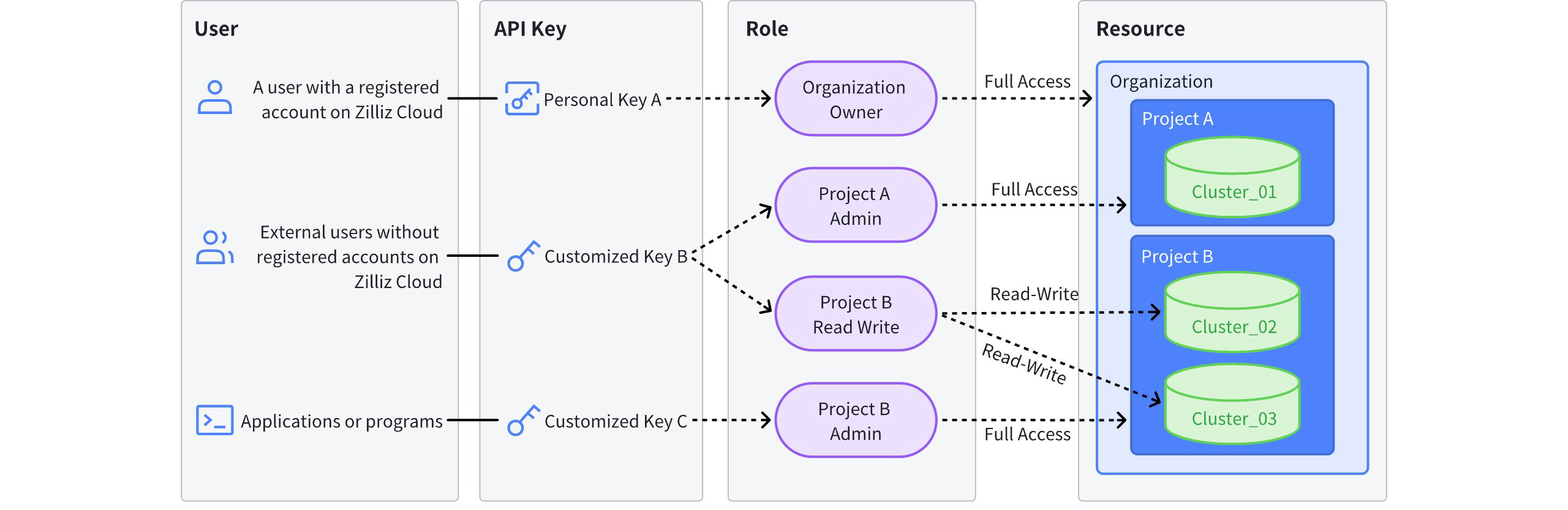

次の図は、APIキーの役割とリソースへのアクセスを示しています。

以下の表は、割り当てられたロールに基づくAPIキーのアクセス範囲を詳しく示しています。ロールと権限の詳細については、「アクセス制御」を参照してください。

APIキーの役割 | アクセスレベル | |

|---|---|---|

組織オーナー | プロジェクトやクラスターを含む組織内のすべてのリソースへの完全な管理者アクセス。 | |

組織の請求管理 | 組織の課金には管理者のみがアクセスできます。組織内のプロジェクトやクラスターにはアクセスできません。 | |

組織メンバー | プロジェクト管理者 | デフォルトでは、指定されたプロジェクトへの完全な管理者アクセスと、プロジェクト内のすべてのクラスターへの完全な管理者アクセスが可能です。 |

プロジェクトの読み書き | デフォルトでは、指定されたプロジェクトへの読み書きアクセス、およびプロジェクト内のすべてのクラスタへの読み書きアクセスが可能です。 | |

読み取り専用プロジェクト | 既定では、指定されたプロジェクトへの読み取り専用アクセスと、プロジェクト内のすべてのクラスターへの読み取り専用アクセスが可能です。 | |

制限と制約

-

各組織は最大100個のカスタマイズされたAPIキーを含めることができます。

-

APIキーの管理権限は、組織やプロジェクト内のユーザーの役割によって影響を受けます。具体的な権限は以下の通りです:

組織オーナー

組織の請求管理

組織メンバー

プロジェクト管理者

プロジェクトの読み書き

読み取り専用プロジェクト

あなた自身の個人用APIキー

作成する

自動生成された

自動生成された

自動生成された

自動生成された

自動生成された

表示とコピーする

✔️

✔️

✔️

✔️

✔️

編集する

✘

✘

✘

✘

✘

リセット

✔️

✔️

✔️

✔️

✔️

削除する

ユーザーが組織を離れると自動的に削除されます

ユーザーが組織を離れると自動的に削除されます

ユーザーが組織を離れると自動的に削除されます

ユーザーが組織を離れると自動的に削除されます

ユーザーが組織を離れると自動的に削除されます

メンバーの個人APIキー

作成する

自動生成された

自動生成された

自動生成された

自動生成された

自動生成された

名前とIDを表示する

✔️

✘

✔️

✘

✘

コピーする

✘

✘

✘

✘

✘

編集する

✘

✘

✘

✘

✘

リセット

✘

✘

✘

✘

✘

削除する

メンバーが組織を離れると自動的に削除されます

メンバーが組織を離れると自動的に削除されます

メンバーが組織を離れると自動的に削除されます

メンバーが組織を離れると自動的に削除されます

メンバーが組織を離れると自動的に削除されます

カスタマイズされたAPIキー

作成する

✔️

✘

✔️

✘

✘

表示とコピーする

✔️

✘

✔️

✘

✘

編集する

✔️

✘

✔️

✘

✘

リセット

✔️

✘

✔️

✘

✘

削除する

✔️

✘

✔️

✘

✘

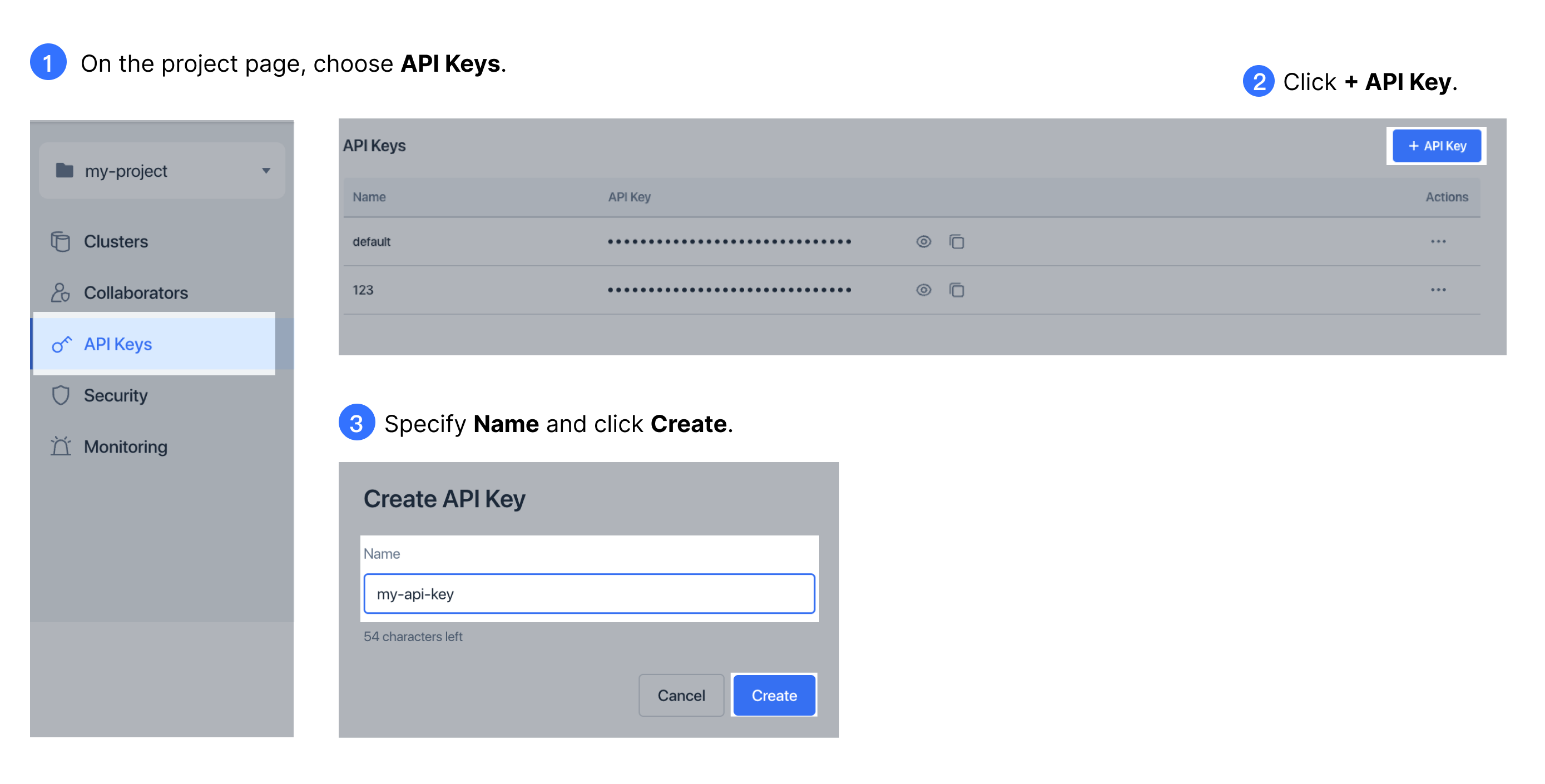

作成するAPIキー

Zilliz Cloudが各組織のユーザーに対して自動的に生成する個人キー以外にも、カスタマイズされたキーを作成することができます。カスタマイズされたAPIキーを作成できるのは、組織のオーナーとプロジェクト管理者だけです。

-

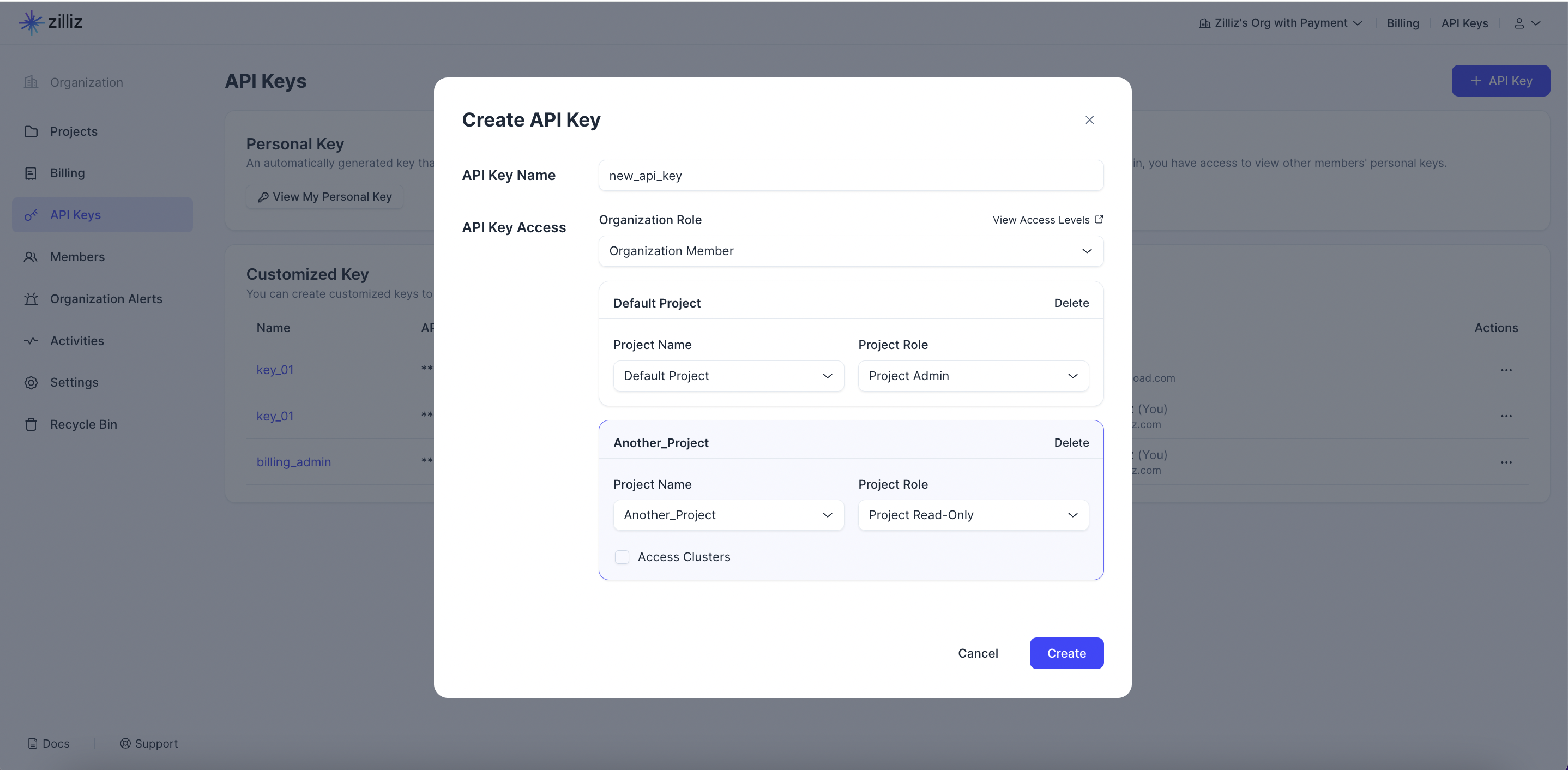

組織のAPIキーページに移動します。+APIキーをクリックしてください。

-

APIキー名を入力し、APIキーアクセスを設定してください。

-

APIキー名:名前は64文字を超えてはいけません。

-

APIキーのアクセス:適切な組織とプロジェクトの役割を割り当てることで、現在のカスタマイズされたAPIキーのアクセス範囲を定義します。より詳細なアクセス制御を行うには、[特定のクラスターへのアクセスを制限する]をオンにして、キーがアクセス可能なクラスターを制限できます。

📘ノートプロジェクト管理者の場合、このユーザーがAPIキーに付与できる権限は、ユーザー自身の権限範囲に限定されます。

-

APIキーを見る

組織のAPIキーページに移動します。あなたの見解は、あなたの特定の役割に基づいて異なる場合があります。

-

オーガニゼーションオーナーは、自分の個人キー、全メンバーの個人キー、およびカスタマイズされたキーを閲覧可能です。

-

プロジェクト管理者は、自分の個人キー、メンバーの個人キー、権限範囲内のカスタマイズキーを閲覧可能です。例えば、ユーザー1がプロジェクトAのプロジェクト管理者であり、キー1がプロジェクトA、B、Cに管理者権限を持っている場合、キー1はユーザー1の権限範囲を超えているため、ユーザー1に表示されません。

-

Organization Billing Admin、Project Read-Write、またはProject Read-Onlyは、自分の個人APIキーのみを表示できます。

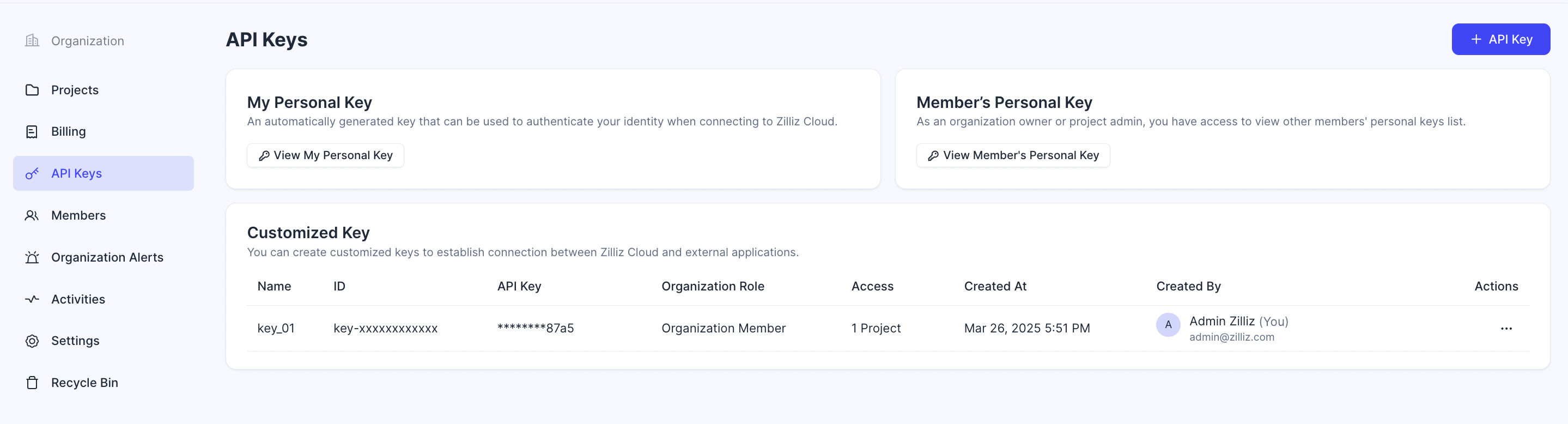

以下のスクリーンショットは、APIキーのOrganization Ownerビューを表示しています。

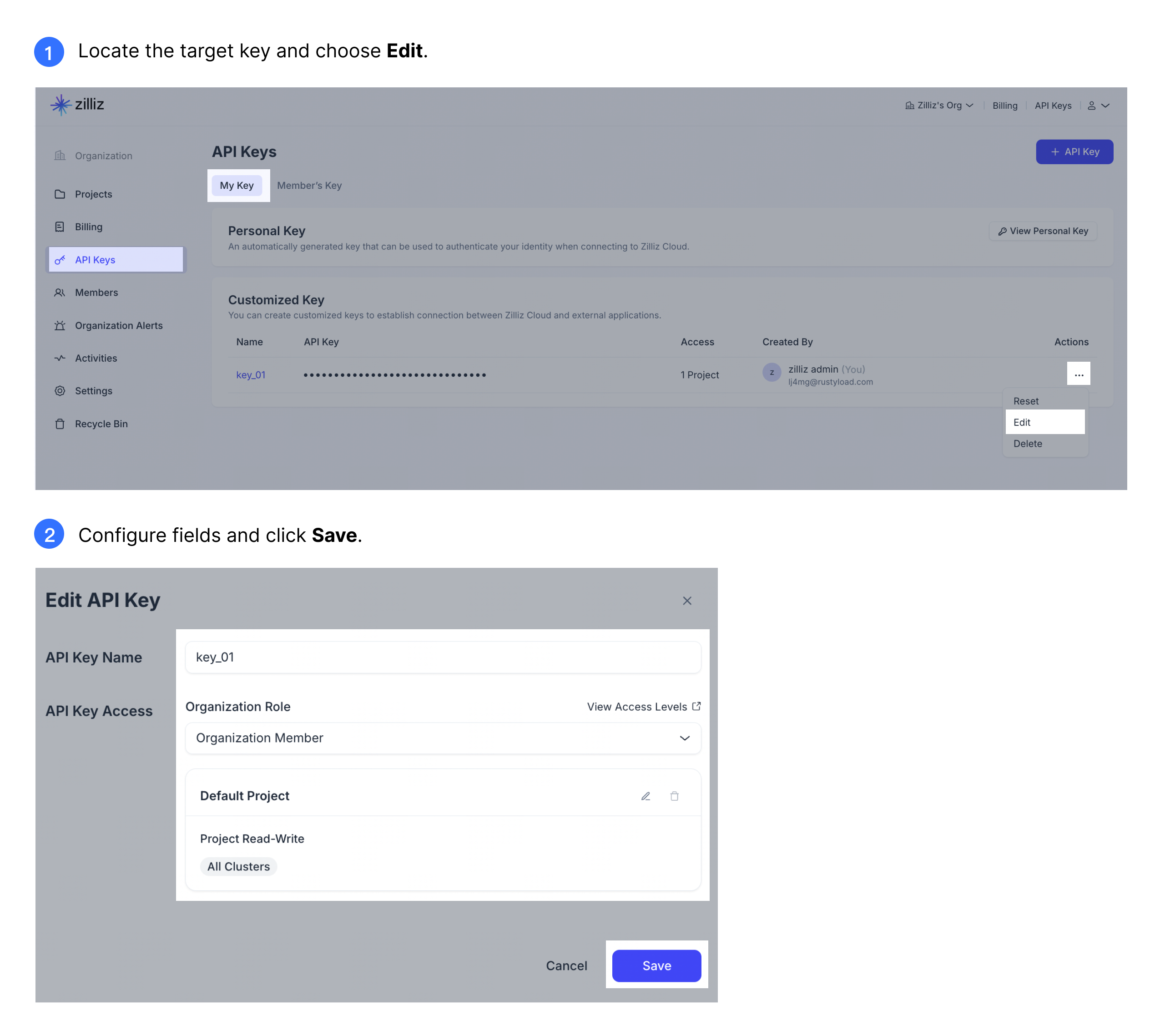

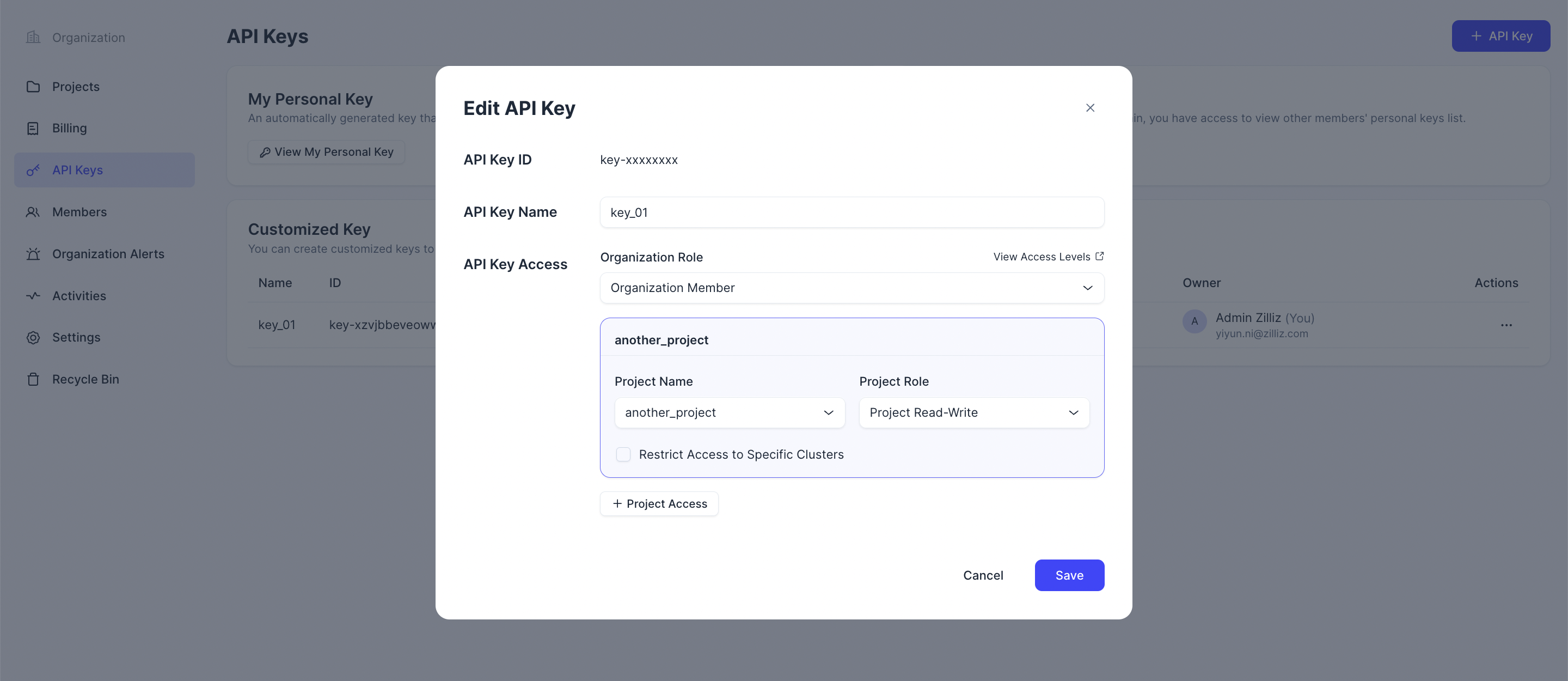

APIキーの編集

現在、カスタマイズされたAPIキーのみを編集できます。個人キーはアカウントユーザーに関連付けられているため、編集できません。個人キーのアクセス範囲を変更するには、まずユーザーの組織とプロジェクトの役割を調整する必要があります。ユーザーの役割に対する変更は、自動的にキーのアクセス許可に反映されます。

以下の手順では、カスタマイズされたAPIキーを編集する方法について説明します。

-

組織のAPIキーページに移動します。をクリックします。。。 アクション列で編集をクリックしてください。

-

API Key API Key NameとAPI Key Accessを編集します。

-

APIキー名:名前は64文字を超えてはいけません。

-

APIキーのアクセス:適切な組織とプロジェクトの役割を割り当てることで、現在のカスタマイズされたAPIキーのアクセス範囲を定義します。より詳細なアクセス制御を行うには、[特定のクラスターへのアクセスを制限する]をオンにして、キーがアクセス可能なクラスターを制限できます。

📘ノートプロジェクト管理者の場合、このユーザーがAPIキーに付与できる権限は、ユーザー自身の権限範囲に限定されます。

-

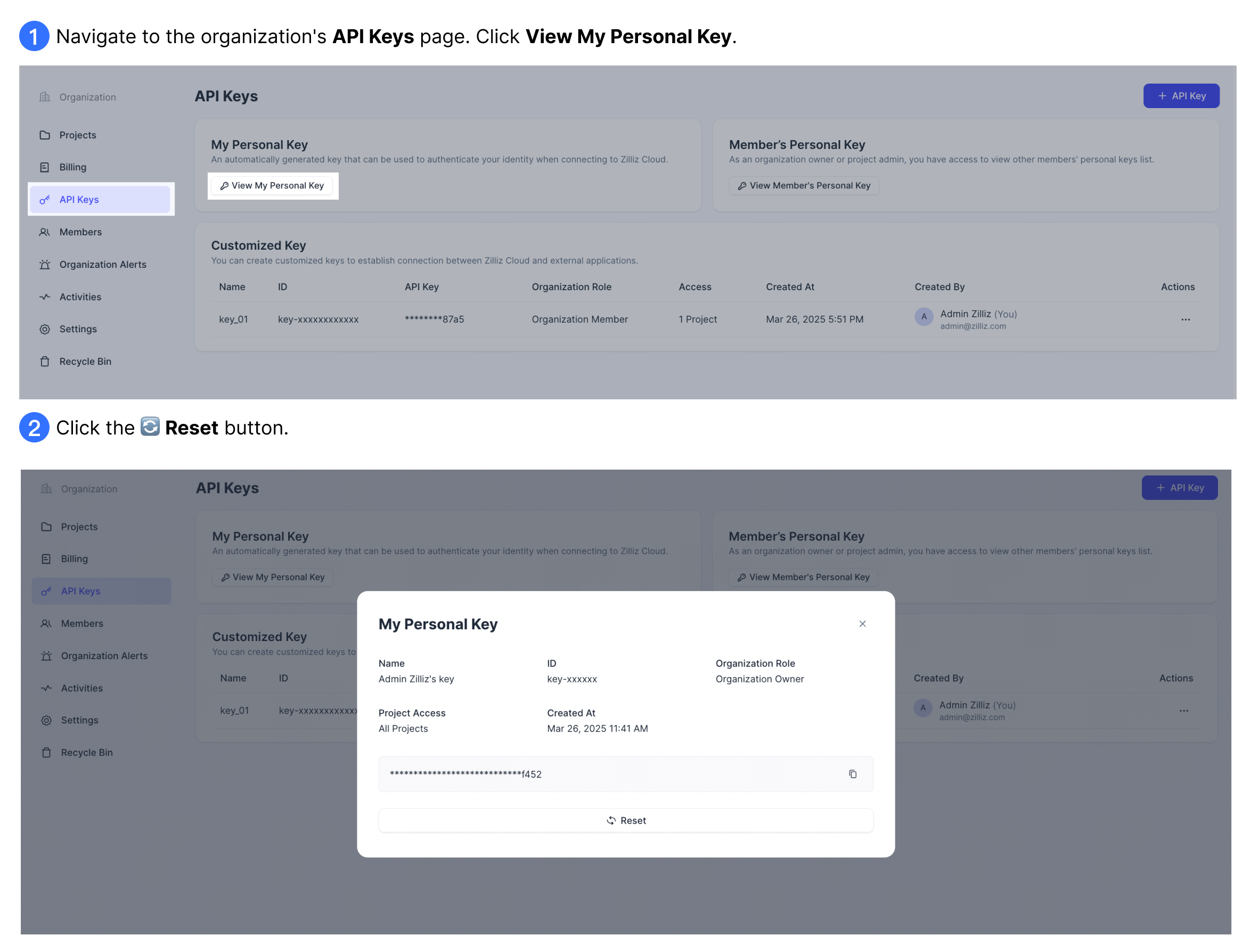

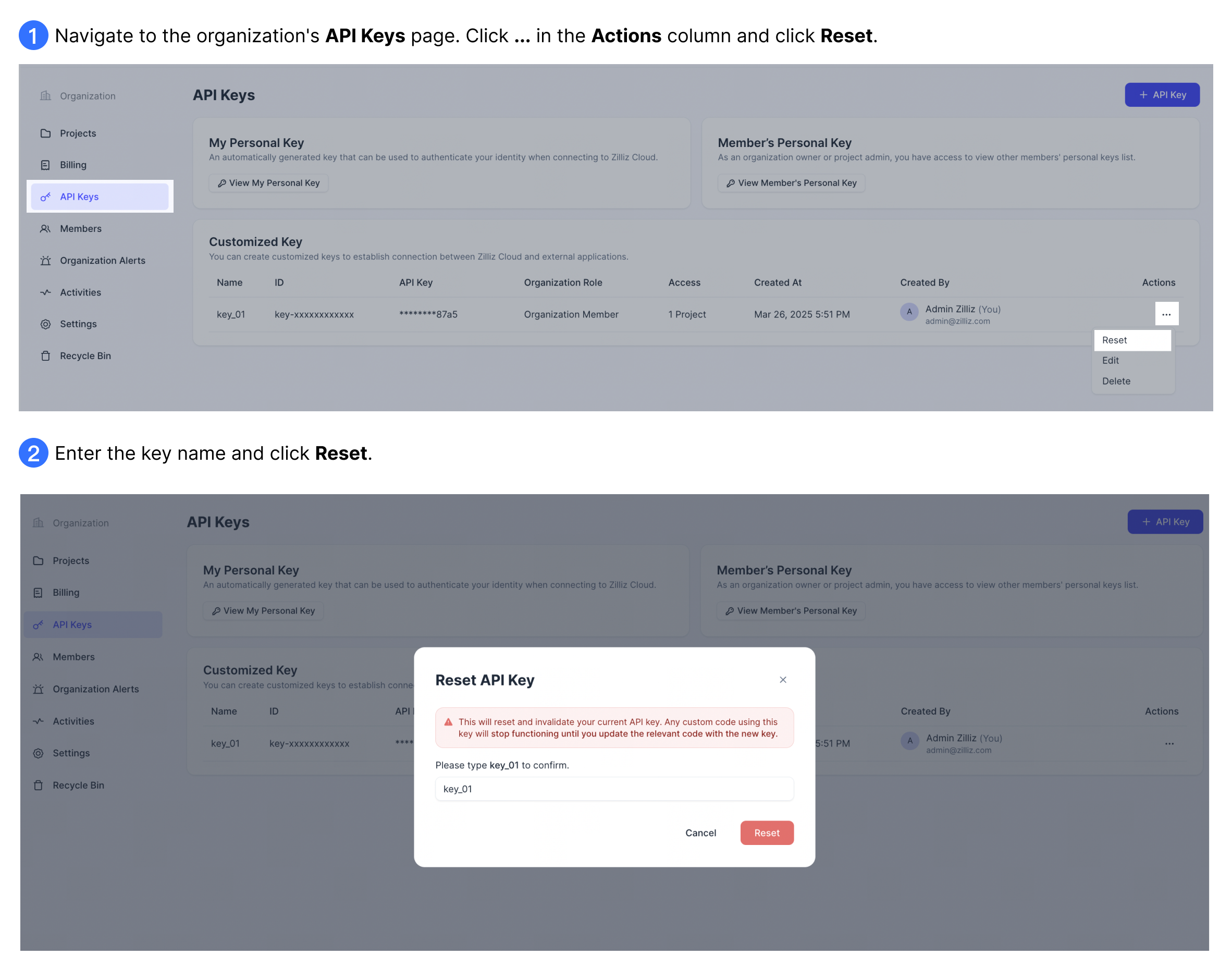

APIキーをリセットする

個人用またはカスタマイズされたAPIキーが侵害されたと思われる場合は、すぐにリセットする必要があります。

この操作により、現在のAPIキーがリセットおよび無効化されます。このキーを使用するアプリケーションコードは、関連するコードを新しいキー値で更新するまで機能しなくなります。

キーの種類によって、その過程は異なります。

-

個人APIキーのリセット:ロールに関係なく、自分の個人APIキーのみをリセットできます。

-

カスタマイズAPIキーのリセット:カスタマイズAPIキーをリセットできるのは、Organizationのオーナーとプロジェクト管理者のみです。

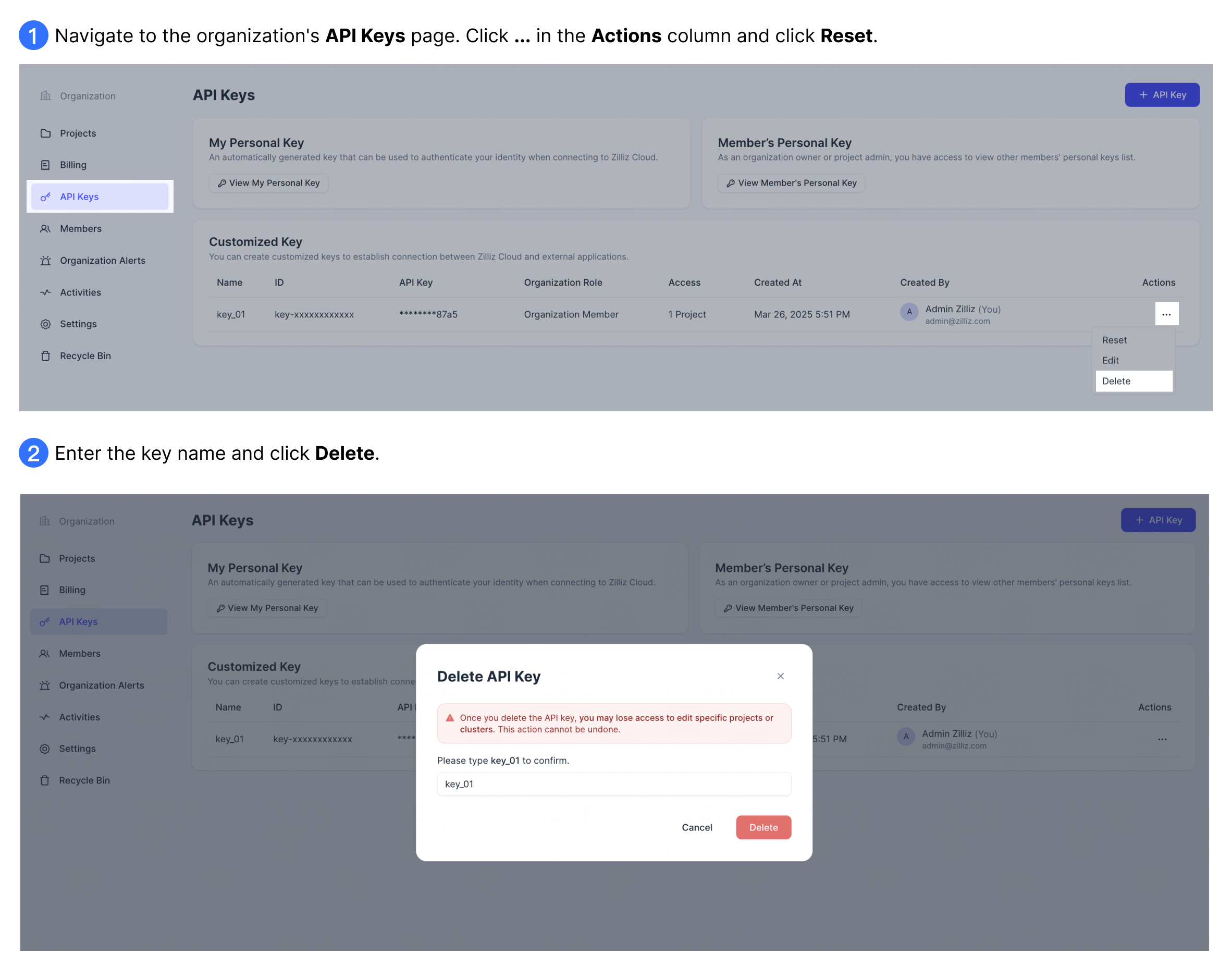

APIキーの削除

カスタマイズされたAPIキーが使用されなくなった場合は、できるだけ早く削除する必要があります。カスタマイズされたAPIキーを削除できるのは、Organizationのオーナーとプロジェクト管理者のみです。

個人キーは手動で削除することはできません。ただし、該当するユーザーが組織を離れると、自動的に無効化され、削除されます。

次のスクリーンショットは、カスタマイズされたAPIキーを削除する方法を示しています。

APIキーを削除すると、そのキーを使用するサービスのZilliz Cloudリソースへのアクセスが不可逆的に終了します。