Private Service Connect (GCP) の設定

このガイドでは、Zilliz Cloudクラスタから異なるGCP VPCでホストされているサービスへのプライベートリンクを設定する手順を示します。

この機能は、専用(エンタープライズ)クラスターでのみ利用可能です。

プライベートリンクはプロジェクトレベルで設定され、このプロジェクトの下で同じクラウドプロバイダーとリージョンにデプロイされたすべてのクラスターに対して有効です。

Zilliz Cloudはプライベートリンクに対して料金を請求しません。ただし、Zilliz Cloudにアクセスするために作成したエンドポイントごとに、クラウドプロバイダーから料金が請求される場合があります。

始める前に

以下の条件が満たされていることを確認してください。

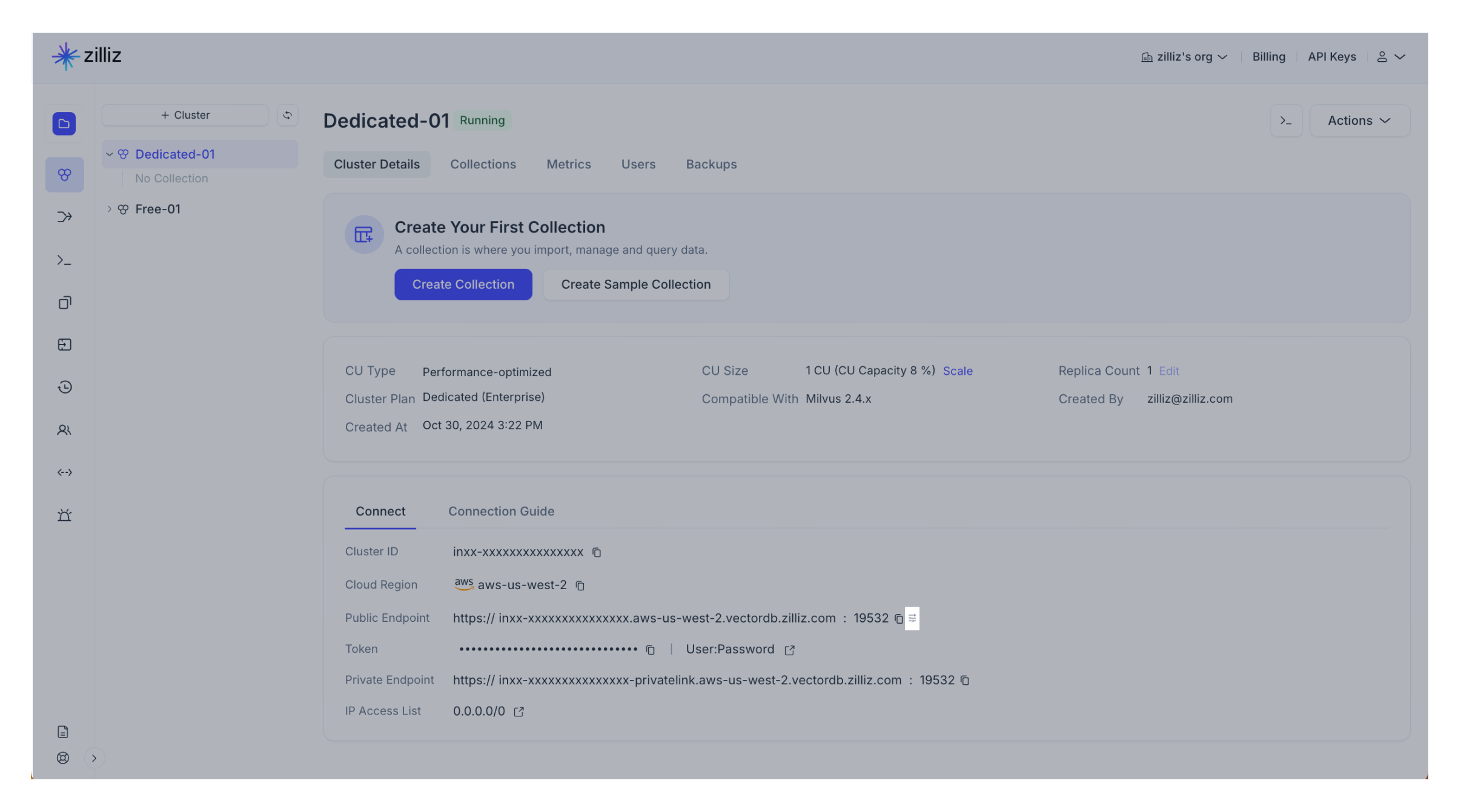

- 専用(Enterprise)クラスタが作成されました。クラスタの作成方法については、「クラスタ作成する」を参照してください。

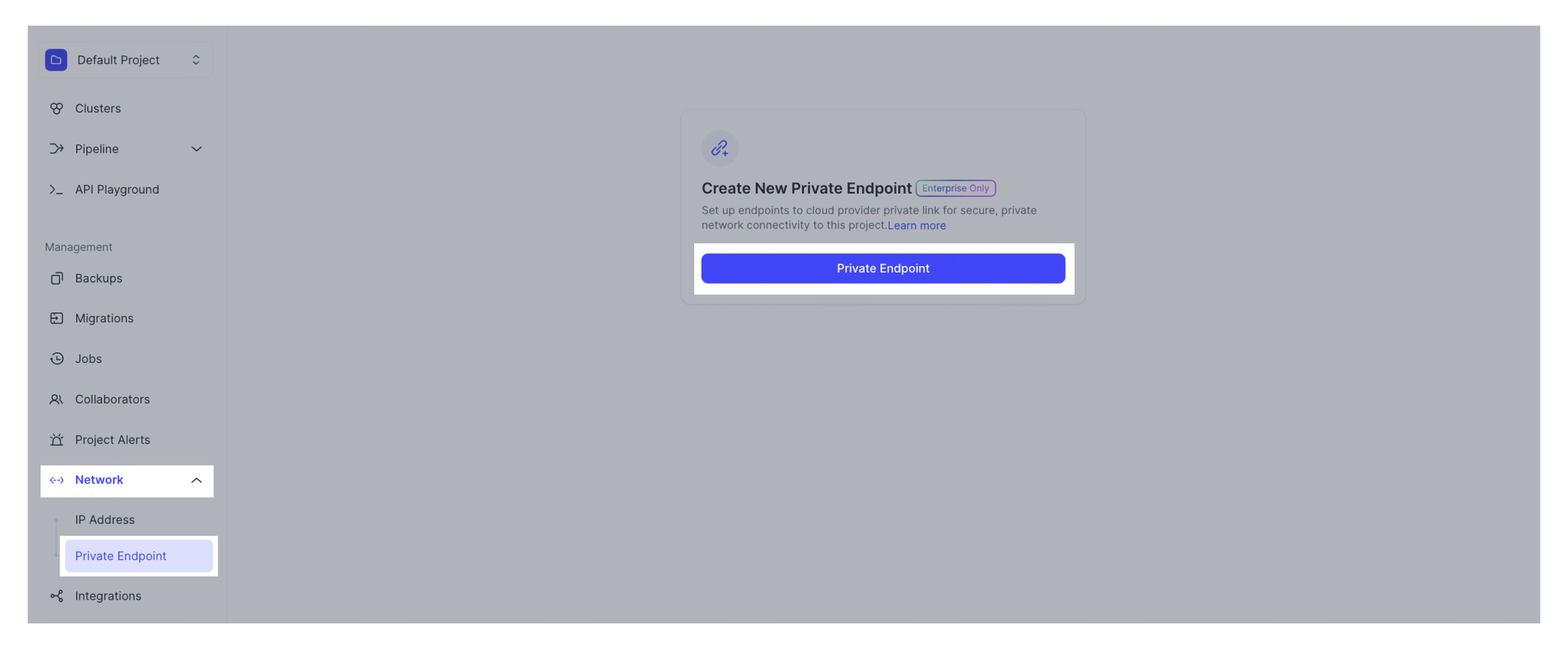

プライベートエンドポイントの作成する

Zilliz Cloudは、プライベートエンドポイントを追加するための直感的なWebコンソールを提供しています。ターゲットプロジェクトに移動し、左側のナビゲーションでネットワーク>プライベートエンドポイントをクリックします。+プライベートエンドポイントをクリックします。

クラウドプロバイダーと地域を選択する

GCPリージョンにデプロイされたクラスターのプライベートエンドポイントを作成するには、[GCP]ドロップダウンリストから[Cloud Provider]を選択します。[リージョン]で、プライベートにアクセスするクラスターを収容するリージョンを選択します。[次へ]をクリックします。

利用可能なクラウドプロバイダーとリージョンの詳細については、「クラウドプロバイダー&地域」を参照してください。

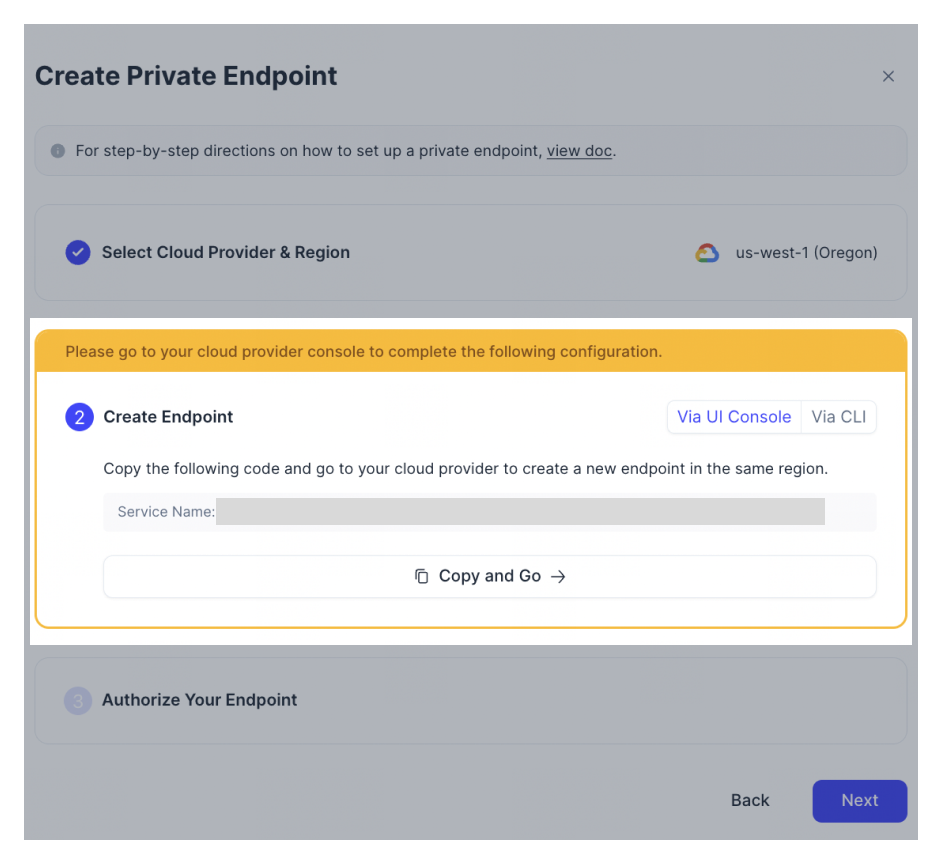

エンドポイントを作成する

UIコンソールまたはCLIを使用して、クラウドプロバイダコンソールでこの手順を完了する必要があります。

-

UIコンソールから

Google Cloud UIコンソールでエンドポイントを作成する手順については、このドキュメントを参照してください。

上記の文書のステップ5では、Zilliz Cloudコンソールからコピーしたサービス添付URIを使用してください。

-

CLIより

-

[Via CLI]タブに切り替えます。

-

[プロジェクトID]を入力します。

Google CloudプロジェクトIDを取得するには、

-

[Google Cloudダッシュボード]を開きます。

-

ご希望のプロジェクトIDを見つけ、そのIDをコピーしてください。

-

Zilliz CloudのGoogle CloudプロジェクトIDにこのIDを入力してください。

-

-

[VPC名]を入力します。

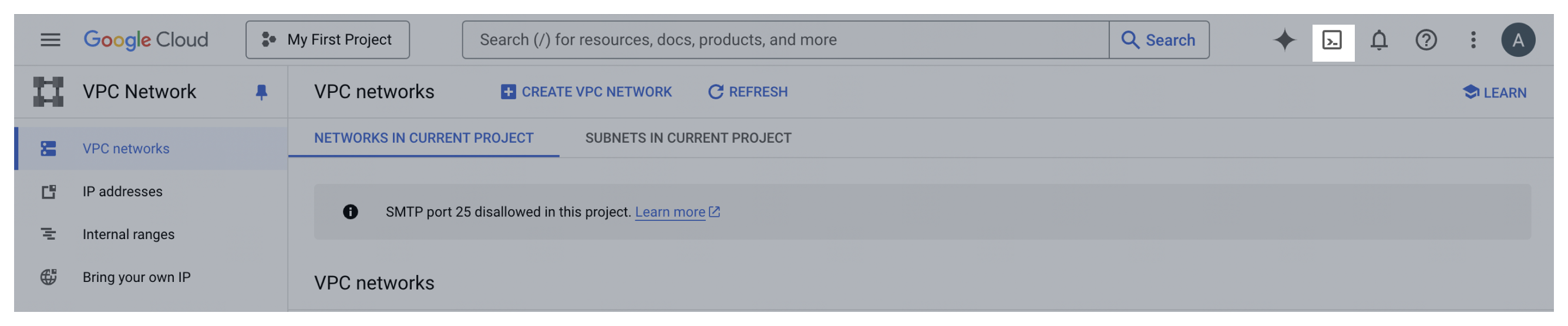

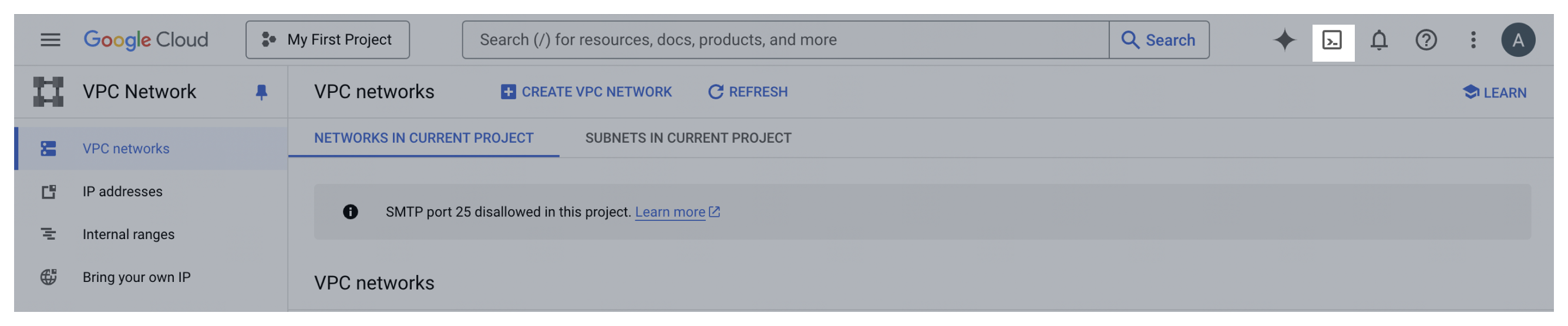

VPCエンドポイントを作成する前に、GCPコンソールにVPCが必要です。VPCを表示するには、以下の手順を実行してください。

-

[Google Cloud VPCダッシュボード]を開きます。

-

ナビゲーションウィンドウで、[VPCネットワーク]を選択します。

-

あなたの希望のVPCを見つけて、その名前をコピーしてください。

-

Zilliz CloudのVPC名にこの名前を入力してください。

VPCネットワークを作成するには、「VPCネットワークの作成と管理」を参照してください。

-

-

[サブネット名]を入力します。

サブネットはVPCのサブディビジョンです。作成するプライベートリンクと同じリージョンに存在するサブネットが必要です。サブネットを表示するには、次の手順を実行します。

-

あなたのVPCネットワークリストを開きます。

-

ナビゲーションウィンドウで、[VPCネットワーク]を選択します。

-

ご希望のVPCの名前をクリックしてください。

-

あなたの欲望のサブネットを見つけて、その名前をコピーしてください。

-

Zilliz Cloudのサブネット名にこの名前を入力してください。

-

-

[Private Service Connect Endpoint Prefix]を入力します。

便宜上、Private Service Connectエンドポイントプレフィックスにエンドポイントプレフィックスを設定して、作成した転送ルールにこのプレフィックスを設定する必要があります。

-

[コピーして移動]をクリックします。

クラウドプロバイダーコンソールにリダイレクトされます。上部のナビゲーションで、Google Cloud Shellを有効にします。Zilliz CloudからコピーしたCLIコマンドをCloud Shellで実行してください。

エンドポイントが作成されたら、Google Cloud Private Service Connectページに移動し、作成したエンドポイントの名前をコピーします。

-

エンドポイントを承認する

Google Cloudコンソールから取得したエンドポイントIDとプロジェクトIDを、Zilliz Cloud上のEndpoint IDとProject IDボックスにそれぞれ貼り付けてください。作成をクリックしてください。

プライベートリンクを取得する

送信した属性を確認して承認した後、Zilliz Cloudはこのエンドポイントにプライベートリンクを割り当てます。この過程には約5分かかります。

プライベートリンクが準備できたら、Zilliz Cloudのプライベートリンクページで閲覧可能です。

ファイアウォールルールとDNSレコードを設定する

Zilliz Cloudが割り当てたプライベートリンクを使用してクラスタをアクセス可能にする前に、プライベートリンクをVPCエンドポイントのDNS名に解決するために、DNSゾーンにCNAMEレコードを作成する必要があります。

ファイアウォールルールの作成

マネージドクラスタへのプライベートアクセスを許可するには、適切なファイアウォールルールを追加します。次のスニペットは、TCPポート22を介してトラフィックを許可する方法を示しています。VPCの名前にVPC_NAMEを設定する必要があることに注意してください。

VPC_NAME={{vpc-name}};

gcloud compute firewall-rules create psclab-iap-consumer --network $VPC_NAME --allow tcp:22 --source-ranges=35.235.240.0/20 --enable-logging

Cloud DNSを使用してホストゾーンを作成する

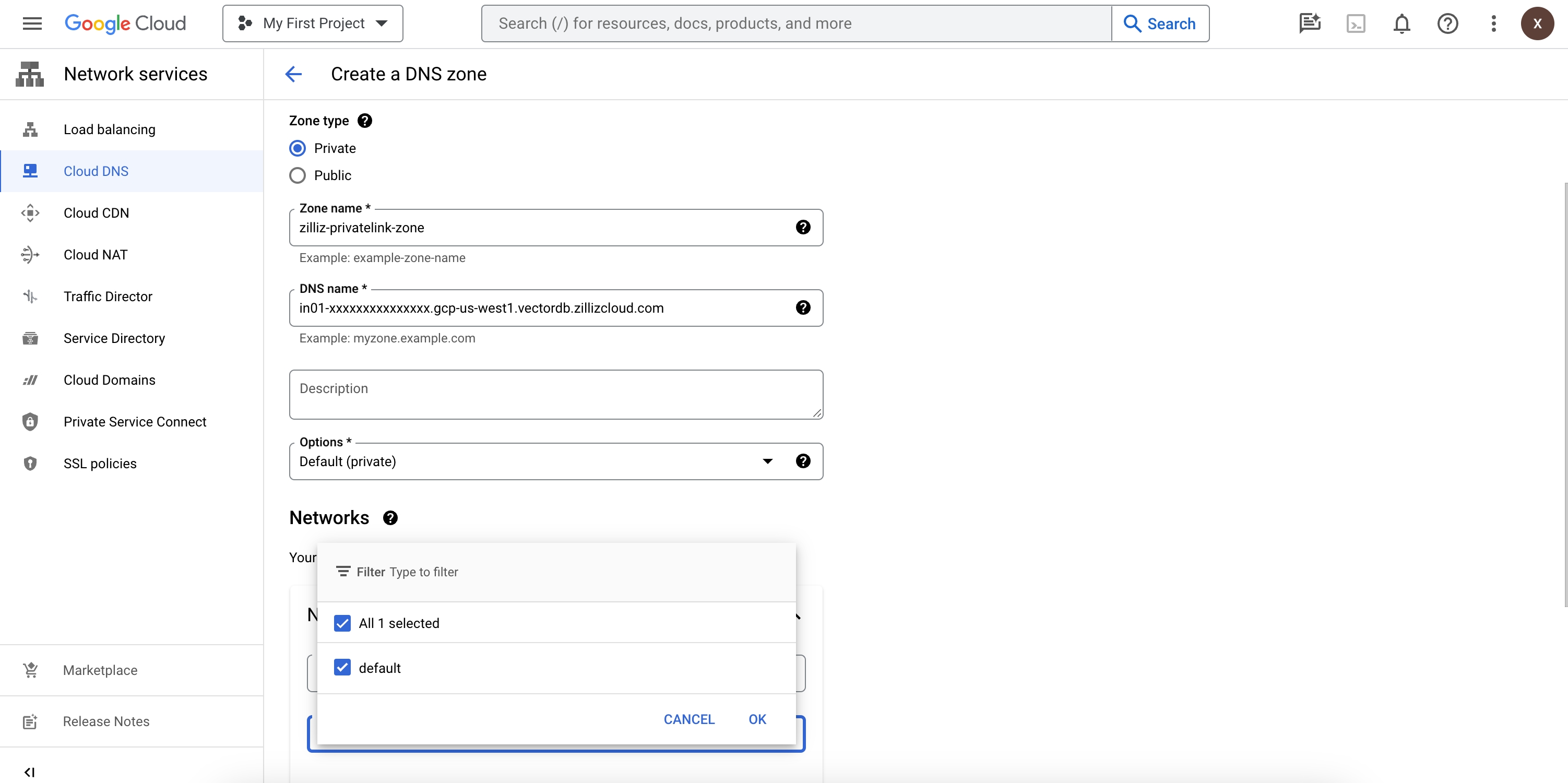

GCPコンソールでCloud DNSに移動し、DNSゾーンを作成してください。

-

ゾーンタイプでプライベートを選択します。

-

[ゾーン名]を

zilliz-privatelink-zoneまたはその他の適切な値に設定します。 -

ステップ7で取得したプライベートリンクにDNS名を設定してください。

有効なDNS名は

in01-xxxxxxxxxxxxxxx.gcp-us-west1.vectordb.zillizcloud.comに似ています。 -

ネットワークで適切なVPCネットワークを選択します。

-

[作成]をクリックします。

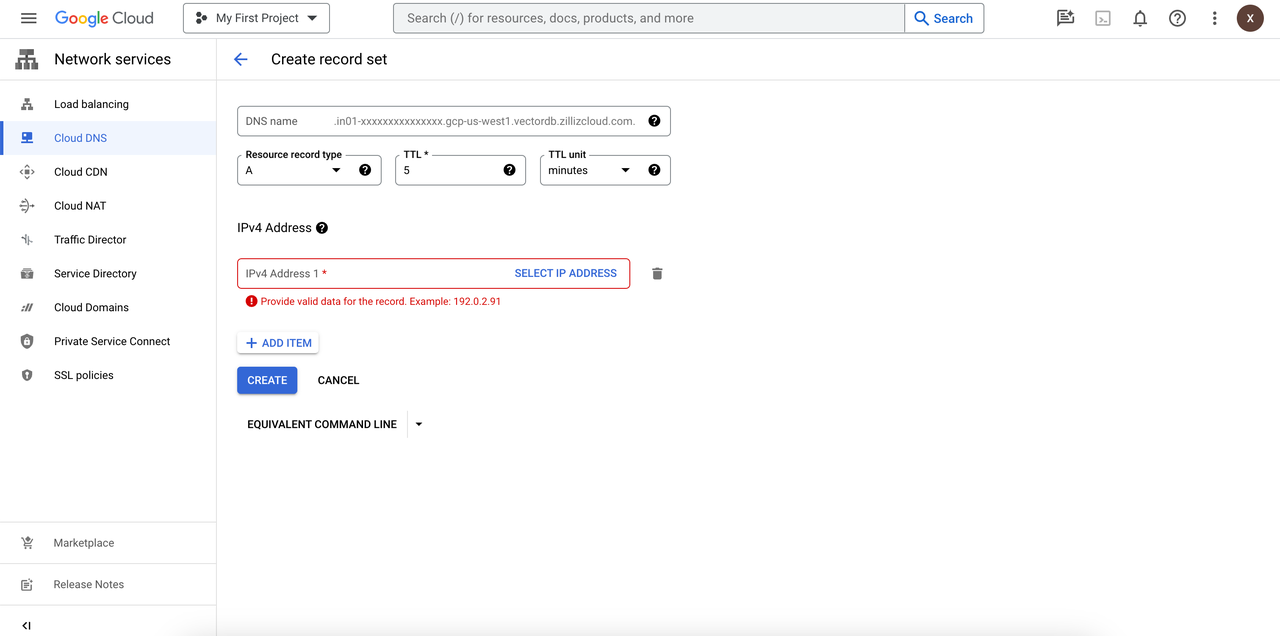

ホストゾーンにレコードを作成する

-

上で作成したゾーンで、「RECORD SETS」タブの「ADD STANDARD」をクリックします。

-

[レコードセットの作成]ページで、既定の設定でAレコードを作成します。

-

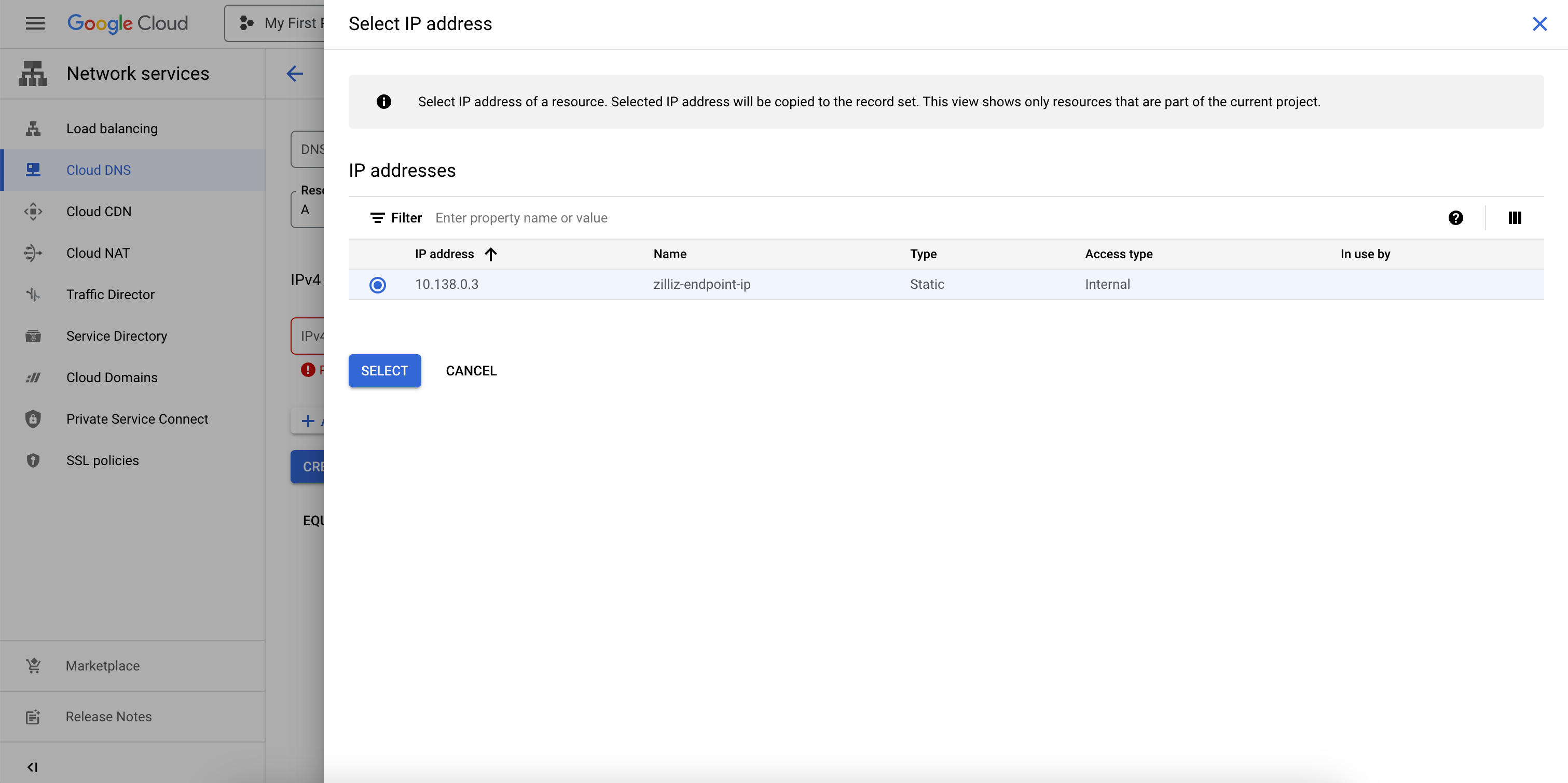

IPv 4アドレスのSELECT IP ADDRESSをクリックし、エンドポイントのIPアドレスを選択してください。

-

[作成]をクリックします。

クラスタへのインターネットアクセスを管理する

プライベートエンドポイントを設定した後、クラスターのパブリックエンドポイントを無効にして、プロジェクトへのインターネットアクセスを制限することができます。パブリックエンドポイントを無効にすると、ユーザーはプライベートリンクを使用してクラスターにのみ接続できます。

パブリックエンドポイントを無効にするには:

-

ターゲットクラスタのクラスタ詳細ページに移動します。

-

[接続]セクションに移動します。

-

クラスターパブリックエンドポイントの横にある構成アイコンをクリックしてください。

-

情報を読んで、無効にするをクリックして、パブリックエンドポイントを無効にするダイアログボックス。

プライベートエンドポイントはデータプレーンへのアクセスにのみ影響します。コントロールプレーンは引き続きパブリックインターネットからアクセスできます。

パブリックエンドポイントを再度有効にした後、ローカルDNSキャッシュの有効期限が切れるまで、パブリックエンドポイントにアクセス可能にする必要がある場合があります。

トラブルシューティング

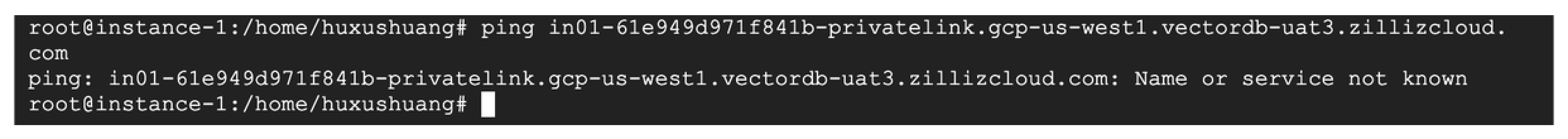

GCPでプライベートリンクをpingすると、常にName or service not knownが報告されるのはなぜですか?

DNS設定を確認するには、「ファイアウォールルールとDNSレコードの設定」を参照してください。

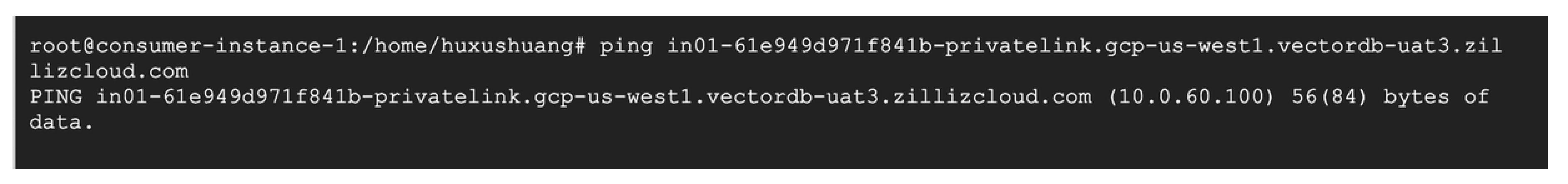

-

設定が正しい場合、プライベートリンクをpingすると、表示されるはずです

-

設定が正しくない場合、プライベートリンクをpingすると、表示される場合があります